Все современные многозадачные операционные системы, а том числе и Linux, запускают несколько процессов для выполнения каждого из заданий. Использование блокнота, окно терминала, SSH сервер, SSH соединение и т д — это все отдельные процессы. Операционная система, в нашем случае Linux распределяет системные ресурсы (процессорное время, память, ввод/вывод), между процессами, таким образом чтобы каждый процесс мог работать.

Список задач может отображать процессы, которые используют эту библиотеку. Чтобы просмотреть список услуг, использующих каждый процесс, мы будем использовать. Как и в списке задач, мы можем посмотреть список процессов на удаленной машине. Конечно, вы можете указать свой логин и пароль.

Процесс закрытия

Мы можем отображать данные для определенного процесса. Чтобы просмотреть дерево процессов, мы будем использовать. Поскольку мы уже можем отображать процессы, давайте научимся их закрывать. Мы можем закрыть процесс на удаленной машине, предоставив пользователю и пароль.

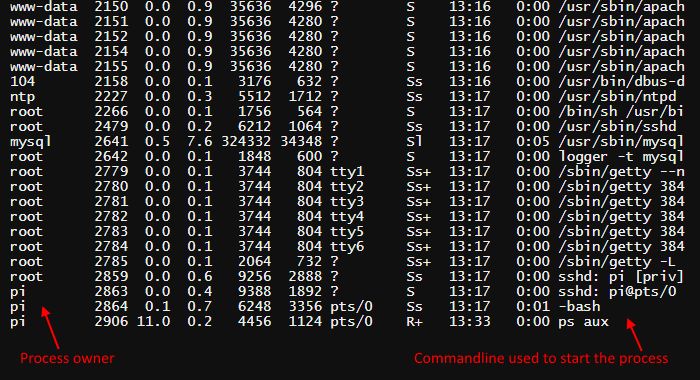

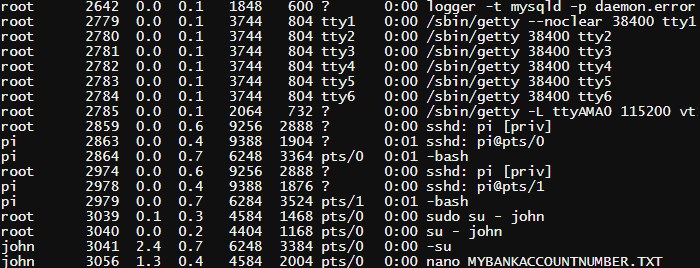

Чтобы посмотреть список запущенных в данный момент процессов используйте утилиту ps:

Параметры aux указывают утилите что нужно выводить все системные процессы с информацией о пользователе от которого они были запущены и командой вызова.

Как вы видите, в списке представлены процессы, принадлежащие различным пользователям, включая pi — пользователь по умолчанию в Raspberry Pi, root и www-data. Вот еще один скриншот который показывает процессы и информацию о команде их запуска и параметрах:

Другие варианты позволяют мне перепрыгнуть. Остановив процесс на локальном компьютере, мы выполняем. Остановка процесса на удаленной машине. Это позволяет им контролировать и контролировать их влияние на работу и производительность компьютера. Откройте Монитор активности из каталога «Инструменты», который находится в каталоге «Приложения».

Вы также можете использовать эту функцию, чтобы ее найти. В меню «Вид» вы также можете указать, какие процессы видны в каждой панели. Все процессы Все процессы, иерархически: процессы, относящиеся к другим процессам. Программы за последние 8 часов: приложения, которые запускали процессы за последние 8 часов.

- Обычно это приложения.

- Выбранные процессы: процессы, выбранные в окне «Монитор активности».

Если вы посмотрите в низ списка то увидите команду nano MYBANKACCOUNTNUMBER.TXT выполненную пользователем john. Эти данные предоставляются всем пользователям системы и могут быть использованы в злонамеренных целях.

В ядре версии 3.2 и выше реализирована функция запрета просмотра информации пользователем о процессах которые ему не принадлежат. Команда ps получает информацию о процессах из файловой системы /proc. Был добавлен новый параметр hidepid которые применяется при монтировании файловой системы. Он позволяет скрывать информацию о процессах от пользователей не имеющих к ним доступ.

Синяя часть графика показывает использование процессора пользовательскими процессами и красным - системными процессами.

- Темы: Общее количество потоков, используемых всеми процессами вместе.

- Процессы: Общее количество процессов, выполняющихся в данный момент времени.

Следующая информация также доступна в нижней части окна. Программная память: общий объем памяти, используемой в настоящее время приложениями и их процессами. Системная память: память, которая не может быть перенесена на загрузочный диск в пейджинге или сжата. Энергетическая нагрузка: относительное измерение текущего потребления энергии для данного приложения. Треугольник слева от имени приложения означает, что приложение содержит много процессов. Вы можете щелкнуть по нему, чтобы просмотреть подробную информацию о каждом процессе. Это значение также отображается для приложений, которые выполнялись в это время, но затем закрыто. Названия таких приложений неактивны. Они могут вздремнуть, например, когда они скрыты за другими окнами или открыты в месте, которое в настоящее время не отображается. Энергетическая нагрузка: относительная мера общего потребления энергии во всех приложениях.

- Использование памяти: наличие ресурсов памяти, проиллюстрированных на графике.

- Другие процессы не могут предоставлять такую память при использовании.

- Объем памяти для каждого процесса отображается в столбце «Сжатый».

- Чем меньше значение, тем лучше.

- Высокопроизводительные карты потребляют больше энергии.

- hidepid = 0 — значение по умолчанию, все пользователи могут читать файлы /proc/pid

- hidepid = 1 — пользователи могут получить доступ только к своему собственному /proc/pid подкаталогу, но файлы cmdline, io, sched*, status доступны всем

- hidepid = 2 — все подкаталоги /proc/pid скрыты от пользователей

Файловая система /proc может быть перемонтирована на лету с помощью опции remount утилиты mount. Чтобы проверить работу hidepid можете воспользоватся следующей командой:

И найдите приложения, которые в последнее время потребляли энергию. Затем закройте эти приложения, если они вам не нужны, или свяжитесь со своим разработчиком, если вы обнаружите, что они потребляют много энергии, даже если они ничего не делают теоретически. На панели «Диск» содержится информация о количестве данных, которые каждый процесс считывает с диска и записывает на диск.

В нижней части окна отображается сводка активности диска для всех процессов. Синяя часть диаграммы показывает количество показаний в секунду или количество данных, считанных в секундах. Красная часть диаграммы показывает количество записей в секунду или количество данных, записанных в секунду.

sudo mount -o remount,rw,hidepid=2 /proc

Затем пытаемся выполнить ps еще раз:

Теперь мы увидим только процессы запущенные от пользователя pi.

Чтобы сделать эти изменения постоянными нужно отредактировать файл /etc/fstab. Это файл контролирует монтирование файловых систем при старте.

sudo nano /etc/fstab

Найдите такую строчку:

proc /proc proc defaults 0 0

На основе этой информации вы можете определить процессы, которые отправляют или получают большинство данных. В нижней части окна содержится сводка активности сети для всех приложений. Прямо над графиком находится всплывающее меню, в котором вы можете переключать единицу измерения между параметрами «пакеты» и «данные». Синяя часть графика представляет количество пакетов или количество данных, полученных в секунду. Красная часть графика показывает количество пакетов или количество данных, отправленных в секунду.

Мы привыкли к тому, что у вас есть возможность принимать различные типы угроз в виде вирусов, троянских программ и программ-шпионов в наших системах. Однако по неизвестным причинам мы забываем о другой очень серьезной опасности руткитов. Каковы они и как мы можем бороться с ними?

И замените ее на:

proc /proc proc defaults,hidepid=2 0 0

Закройте редактор сочетанием клавиш Ctrl+C и перезагрузите ваш компьютер. После перезагрузки /proc будет смонтирована с правильными опциями. Для проверки опций монтирования используйте команду mount и grep.

mount | grep hidepid

Теперь попытаемся запустить ps:

Как видите видны только процессы принадлежащие текущему пользователю. Но есть одно замечание. Суперпользователь по прежнему может видеть все процессы и параметры вызова.

Концепция руткита для подавляющего большинства пользователей компьютеров - нечто совершенно чуждое. Именно эта недостаточная осведомленность создает серьезную угрозу для пользователей и операционных систем. Вообще говоря, это своего рода техника, которая позволяет вам очень умный и эффективный камуфляж всех видов вредоносных программ, файлов и процессов. Хуже того, обнаружение такого компонента действительно очень сложно - даже для лучших и самых современных антивирусных программ. Можно выделить несколько типов руткитов, которые характеризуются несколько иным способом функционирования или местом назначения, в котором они гнездятся. Некоторые из этих вредоносных приложений могут выживать только до тех пор, пока мы не решим перезагрузить систему. Другие достигают даже самого ядра, изменяя, как работают различные приложения. Как удалить руткиты? Удаление таких вещей из системы непросто. В противном случае мы можем использовать специальные инструменты. Для многих людей может быть важно, что он предлагает возможность обнаружения руткитов с использованием графического интерфейса. Перед использованием этого приложения важно отключить все запущенные приложения. После загрузки и запуска программы нажмите кнопку «Сканировать», а затем оставьте компьютер до завершения процесса. Сканирование может занять много времени. Кроме того, вы должны ожидать очень большой нагрузки доступных аппаратных ресурсов. Поэтому мы можем забыть, что при использовании этого инструмента мы сможем, например, просматривать Интернет. После завершения работы будет отображаться список подозрительных элементов. Каждый из них будет содержать подробную информацию о местоположении, размере и описании. Однако стоит помнить, что, как и любое подобное приложение, он возвращает подозрительные результаты и явно не заявляет, что это вредоносное приложение. Распределение основано на «бесплатной» лицензии, поэтому оно не сократит ваш бюджет. Эта программа разумно справляется с обнаружением всех скрытых элементов, таких как процессы, файлы или записи в реестре. Он также проверяет соответствующие модули, например, для управления работой различных устройств. Программа позволяет сканировать диск для файлов, папок и процессов, которые скрыты от вас.

- Что такое руткит?

- Сила руткитов заключается в том, что они работают практически беззвучно.

- Средний пользователь даже не может заметить, что что-то не так с его системой.

Материал из сайт

Данная статья описывает методику и способы извлечения скрытых файлов (руткитов , драйверов) с помощью недокументированных функций антивирусного сканера Dr.Web® и дополнительных утилит сторонних разработчиков.

Сканер Dr.Web

Если известно имя драйвера в текущей сессии, то можно с помощью сканера его скопировать в карантин и отправить в вируслаб .

Удаленная блокировка, локализация и очистка смартфона

Вот некоторые функции, о которых вы, возможно, не знаете. Надеюсь, этот список будет полезен многим людям и поможет им в ежедневном использовании смартфонов и планшетов. Ознакомьтесь с настройками на смартфоне или планшете и проверьте, активен ли менеджер. Существует также возможность размещения такого оборудования через веб-сайт.

Но если вы не потеряли свой смартфон и просто потеряли место в своем доме, вы можете использовать кнопку звонка, чтобы позвонить по телефону и оставаться активным в течение пяти минут при полном объеме. Люди, у которых случается такое неприятное событие, могут быстро установить пароль на своем телефоне. Пользователь, который вошел в ваш смартфон, должен будет ввести его, чтобы разблокировать телефон. Кроме того, на экране появится текст для этого человека и номер телефона, с которым он сможет подключиться.

- Создать в каталоге антивируса Drweb текстовый файл, например

Если у вас установлена версия 5.0 и выше, то создание файла filelist.txt в каталоге антивируса будет блокировано самозащитой. В таком случае создайте файл filelist.txt в другом каталоге (см. пример).

- Записать в него полный путь к файлу драйвера руткита, например

Строк в одном файле может быть много.

Если вы пойдете к справедливому искателю, есть шанс восстановить. Лучше сразу защитить себя и установить пароль блокировки, чтобы будущий «владелец» с трудом мог получить доступ к нашим данным. Существует также функция отображения сообщения на экране блокировки, так что человек, который будет иметь наш смартфон, имеет возможность связаться с нами. В настройках вкладка безопасности может размещать короткую информацию, в которой вы можете указать номер телефона, адрес электронной почты или другой контакт.

Это увеличит ваши шансы вернуть ваш смартфон, но, конечно, это не гарантирует этого. Сообщение на экране блокировки может работать, когда телефон находит нашего друга, но мало шансов на выздоровление, когда он умирает в центре города. Или, может быть, у меня слишком мало веры в людей? Не забудьте защитить свои смартфоны паролями, чтобы несанкционированные пользователи с трудом обращались к вашим устройствам. Не выполняйте будущие задания для будущих владельцев и делайте все, чтобы защитить ваши данные.

- Запустить сканер с параметрами:

Например: антивирус у меня установлен в каталог C:\Program Files\DrWeb, а текстовый файл я создал в корне диска С:\filelist.txt

"C:\Program Files\DrWeb\drweb32w.exe" /copy:С:\filelist.txt

Внимание! Кавычки в данном случае необходимы!

- Или если Вы используете CureIT, то

После этого, если такой драйвер существует на диске, в карантине в папке C:\Program Files\DrWeb\Infected.!!! (или в папке %USERPROFILE%\DoctorWeb\Quarantine\ для КуреИта) будет лежать файл drivers.sys.dwq. Теперь его архивируем и отправляем в вирлаб .

Просто потратьте несколько минут и будьте умнее, прежде чем проиграть. Безопасность остается позади, и мы входим в функциональность. Это удобная функция, которая объединяет домашний компьютер с нашим смартфоном. Некоторые скажут, что другим способом может быть изучение истории браузера, но, на мой взгляд, представленная функция более удобна.

Мне не нужно добавлять это, когда вы входите в ту же учетную запись, у вас также будет доступ к вашим любимым закладкам. Просмотр закладок по умолчанию не группирует их в папках, как на вашем компьютере, но отображает их все в последовательности. Однако на стороне находится раскрывающееся меню, с которым у нас есть доступ ко всем сгруппированным папкам.

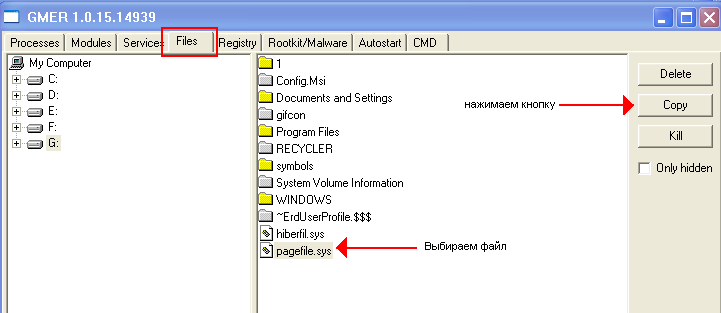

Gmer

- На вкладке Rootkit/Malware нажимаем кнопку Сканировать. Дождемся, пока программа соберет все данные.После необходимо щелкнуть мышкой по вкладке ">>>>

- Правой кнопкой мышки выбираем необходимый модуль и через контекстное меню выбираем "Copy"

- Если меню "Copy" не активно, то выбираем "dump module"

- На вкладке "Processes" смотрим необходимый процесс и в поле "Command" вводим комманду cmd.exe /c copy

Например:

Смартфон в качестве портативного маршрутизатора

Существует группа людей, которые, похоже, нуждаются в внешних приложениях для обмена своими данными и не знают о таких встроенных функциях. Конечно, вы можете купить и сэкономить аккумулятор, но это еще один расход, который некоторые клиенты не могут себе позволить. Если у кого-то нет встроенного модема на планшете, функция маршрутизатора смартфона может быть очень ценной. Просто настройте свои сетевые настройки. Модем и точка доступа. Точка доступа должна быть настроена по умолчанию, но вы можете указать ее собственное имя и изменить свой пароль.

Cmd.exe /c copy c:\drweb\spidernt.exe c:\spidernt.exe

В данном случае мы получим на диске С: исполняемый файл процесса spidernt.exe

Если не один из этих методов не помог, то можно попытаться найти файл.

- Необходимо щелкнуть мышкой по вкладке ">>>>" для того,чтобы открылись скрытые вкладки.

- Переходим на вкладку "Files"

- Ищем файл как в Проводнике,выделяем его.

- Нажимаем кнопку "Copy". Сохраняем файл в необходимый вам каталог.

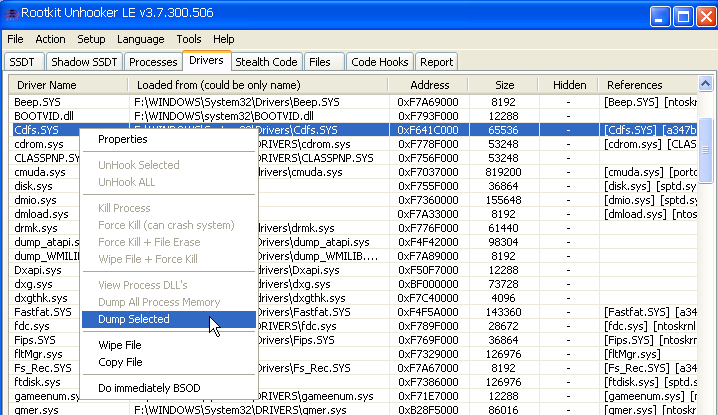

RKU

- Выбираем вкладку "Drivers" и через контекстное меню выбираем "Copy".

- Если скопировать не получается - сделаем дамп. Для этого через контекстное меню выбираем комманду "Dump Selected".

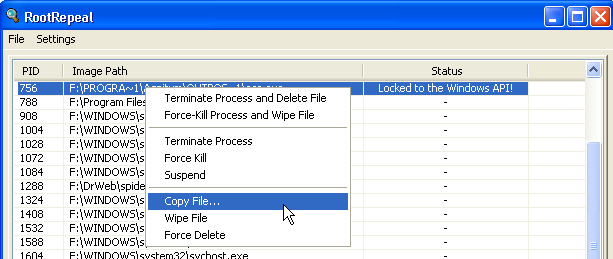

RootRepeal

- Выбираем вкладку "Process" и нажимаем кнопку "Scan"

- Правой кнопкой мышки щелкаем по подозрительному процессу и выбираем пункт меню "Copy file..."

Отложенное удаление с помощью

Иногда возникает ситуация когда необходимо удалить файл(троян), но стандартными средствами из Проводника это не получается. Для этого воспользуемся HJ. После запуска HJ нажимаем на кнопку "Open the Misc Tools section" и далее нажимаем кнопку "Delete a file on reboot...". Появится диалоговое окно выбора файла (если файл не виден, то можно выбрать папку где он находится и вручную ввести имя файла и расширение...или же воспользоваться рекомендациями