При использовании интегрированной среды программирования предоставляется удобный интерфейс, позволяющий легко отлаживать разрабатываемую программу. В настоящее время стандартом де-факто стал интерфейс, похожий на программную оболочку Visual C.

Встроенный программный отладчик , входящий в состав интегрированной среды программирования не позволяет проконтролировать работу аппаратуры, подключенной к внешним ножкам микроконтроллера, но значительно удешевляет отладочный комплекс, необходимый для написания программ для микроконтроллеров. Сигналы, которые должна подавать на микроконтроллер аппаратура задаются самим программистом (а значит уже на этом этапе возможно возникновение ошибок из-за неправильного понимания работы аппаратуры). Ручной ввод этих сигналов значительно замедляет процесс отладки программного обеспечения.

Внешний программный отладчик. В некоторых случаях используется не интегрированная среда программирования, а отдельный транслятор с выбранного языка программирования. В этом случае можно воспользоваться любой программой, эмулирующей выбранный тип микроконтроллера. Так как объектные форматы различных трансляторов несколько отличаются друг от друга, то в качестве входного файла используется загрузочный модуль в двоичном или гексадецимальном формате. В этих форматах отладочная информация полностью отсутствует, поэтому отладку в таких программах можно вести только с помощью встроенного дизассемблера и распечатанного (или открытого в другом окне) листинга программы. Естественно, что это ещё более неудобный способ отладки по сравнению с использованием интегрированной среды программирования и внутрисхемного эмулятора.

Программирование микросхемы. При использовании любого способа отладки программы, готовый загрузочный модуль записывается во внутреннюю память программ микроконтроллера при помощи программатора (который входит в состав многих современных микросхем микроконтроллеров). После этого ведётся тщательное тестирование разработанного устройства с целью обнаружения ошибок в схеме и программе этого устройства. Только после успешного прохождения этого тестирования программа считается полностью написанной и отлаженной.

При написании достаточно простых программ иногда для отладки программ используют только этот последний этап тестирования. Однако обнаружение, поиск и устранение ошибок при использовании только этого метода очень трудоёмок! Это то же самое, что пытаться настроить аппаратуру без использования приборов!

Способы отладки программ .

Отладка программ заключается в проверке правильности работы программы и аппаратуры. Программа, не содержащая синтаксических ошибок тем не менее может содержать логические ошибки, не позволяющие программе выполнять заложенные в ней функции. Логические ошибки могут быть связаны с алгоритмом программы или с неправильным пониманием работы аппаратуры, подключённой к портам микроконтроллера.

Встроенный в состав интегрированной среды программирования отладчик позволяет отладить те участки кода программы, которые не зависят от работы аппаратуры, не входящей в состав микросхемы микроконтроллера. Обычно это относится к вычислению математических выражений или преобразованию форматов представления данных.

Для отладки программ обычно применяют три способа:

1. Пошаговая отладка программ с заходом в подпрограммы;

2. Пошаговая отладка программ с выполнением подпрограммы как одного оператора;

3. Выполнение программы до точки останова.

Пошаговая отладка программ заключается в том, что выполняется один оператор программы и, затем контролируются те переменные, на которые должен был воздействовать данный оператор.

Если в программе имеются уже отлаженные подпрограммы, то подпрограмму можно рассматривать, как один оператор программы и воспользоваться вторым способом отладки программ.

Если в программе существует достаточно большой участок программы, уже отлаженный ранее, то его можно выполнить, не контролируя переменные, на которые он воздействует. Использование точек останова позволяет пропускать уже отлаженную часть программы. Точка останова устанавливается в местах, где необходимо проверить содержимое переменных или просто проконтролировать, передаётся ли управление данному оператору.

Практически во всех отладчиках поддерживается это свойство (а также выполнение программы до курсора и выход из подпрограммы). Затем отладка программы продолжается в пошаговом режиме с контролем локальных и глобальных переменных, а также внутренних регистров микроконтроллера и напряжений на выводах этой микросхемы.

Контроль данных при пошаговой отладке. При использовании встроенного отладчика программ для контроля переменных можно воспользоваться окном Watch. В большинстве случаев это намного выгоднее, чем использовать просмотр памяти данных. Переменные в этом окне отображаются в том формате, в котором они были объявлены в программе. Преобразование данных из одной формы представления в другую осуществляется встроенными средствами отладчика. Если же отладочная информация по какой либо причине была потеряна или программирование ведётся на языке программирования ассемблер, то состояние переменных можно проконтролировать просмотром содержимого внутренней и внешней памяти микроконтроллера. Для определения конкретной ячейки памяти микроконтроллера, занятой под переменную можно воспользоваться листингом, создаваемым редактором связей компилятора или самим компилятором, если не используется многомодульное программирование.

Здравствуйте.

При работе за компьютером иногда случаются разного рода сбои, ошибки, и докопаться до причины их появления без специального софта - задача не простая! В этой справочной статье я хочу разместить лучшие программы для тестирования и диагностики ПК, которые помогут в решении самого разного рода проблем.

Кстати, некоторые из программ могут не только восстановить работоспособность компьютера, но и «убить» Windows (придется переустанавливать ОС), либо привести к перегреву ПК. Поэтому, будьте осторожны с подобными утилитами (экспериментировать, не зная что делает та или иная функция - точно не стоит).

Тестирование процессора

Рис. 1. главное окно CPU-Z

Бесплатная программа для определения всех характеристик процессора: наименование, тип ядра и степпинг, используемый разъем, поддержку тех или иных мультимедийных инструкций, объем и параметры кэш-памяти. Есть портативная версия, не нуждающаяся в установке.

Кстати, процессоры даже одного наименования могут несколько различаться: например, различные ядра с разными степпингами. Часть информации можно узнать на крышке процессора, но обычно она далеко спрятана в системном блоке и добраться до нее не просто.

Еще не маловажным плюсом данной утилиты является ее возможность создать текстовый отчет. В свою очередь, такой отчет может пригодиться при решении самого разного рода задач при проблеме с ПК. Рекомендую иметь подобную утилиту в своем арсенале!

Одна из самых часто-востребованных утилит, по крайней мере, на моем компьютере. Позволяет решать самый разнообразный спектр задач:

Контроль за автозагрузкой (удаление всего лишнего из автозагрузки );

Контролировать температуру процессора, жесткого диска, видеокарты ;

Получение суммарной информации по компьютеру и по любой его «железке» в частности. Информация бывает незаменимой при поиске драйверов на редкое железо:

В общем-то на мой скромный взгляд - это одна из лучших системных утилит, содержащая в себе все самое необходимое. Кстати, многие опытные пользователи знакомы с предшественником этой программы - Everest (кстати, они очень похожи).

Одна из лучших программ для тестирования работоспособности процессора и оперативной памяти компьютера. В основе программы лежат сложные математические вычисления, которые способны полностью и надолго загрузить даже самый мощный процессор!

Кстати, работает программа во всех популярных ОС Windows на сегодняшний день: XP, 7, 8, 10.

Мониторинг и анализ температуры

Температура - это один из показателей работы, который может многое сказать о надежности ПК. Температуру меряют, обычно, у трех компонентов ПК: процессора, жесткого диска и видеокарты (именно они, чаще всего, и перегреваются).

Кстати, довольно неплохо замеряет температуру утилита AIDA 64 (о ней выше в статье, так же рекомендую эту ссылку: ).

SpeedFan

Эта небольшая утилита не только может контролировать температуру винчестеров и процессора, но и поможет отрегулировать частоту вращения куллеров. На некоторых ПК они сильно шумят, тем самым раздражая пользователя. Причем, можно убавить их скорость вращения без вреда для компьютера (регулировать скорость вращения рекомендуется опытным пользователям, операция может привести к перегреву ПК! ).

Core Temp

Небольшая программа, которая замеряет температуру прямо с датчика процессора (минуя лишние порты). По точности показания - одна из лучших в своем роде!

Программы для разгона и мониторинга работы видеокарты

Кстати, для тех, кто хочет ускорить видеокарту без использования сторонних утилит (т.е. никакого разгона и никаких рисков), рекомендую ознакомиться со статьями по тонкой настройки видеокарт:

Рис. 6. Riva Tuner

Очень популярная некогда утилита для тонкой настройки видеокарт Nvidia. Позволяет произвести разгон видеокарты Nvidia как через стандартные драйвера, так и «напрямую», работая с железом. Именно поэтому, работать с ней следует аккуратно, пе перегибая «палку» с настройками параметров (тем более, если у вас еще не было опыта работы с подобными утилитами).

Так же весьма не плохо эта утилита может помочь с настройками разрешения (его блокировки, во многих играх пригодиться), частоты кадров (не актуально для современных мониторов).

Кстати, в программе есть свои «базовые» настройки драйверов, реестра для тех или иных случаев работы (например, при запуске игры утилита может переключить режим работы видеокарты на требуемый).

Рис. 7. ATITool - главное окно

Очень интересная программа программа для разгона видеокарт ATI и nVIDIA. В ней есть функции автоматического разгона, так же имеется в наличие специальный алгоритм «нагрузки» видеокарты в трёхмерном режиме (см. рис. 7, выше).

При тестировании в трехмерном режиме, можно узнать количество FPS, выдаваемое видеокартой при той или иной тонкой настройке, так же сразу заметить артефакты и дефекты в графике (кстати, этот момент означает - что дальше разгонять видеокарту опасно). В общем-то незаменимый инструмент при попытках разгона графического адаптера!

Восстановление информации при случайном удалении или форматировании

Довольно большая и обширная тема, заслуживающая целой отдельной статьи (да и не одной). С другой стороны не включить ее в эту статью было бы неправильно. Поэтому, здесь, чтобы не повторяться и не увеличивать размер этой статьи до «громадных» размеров, я приведу лишь ссылки на другие свои статьи по этой тематике.

Восстановление документов Word -

Определение неисправности (первичная диагностика) жесткого диска по звуку:

Огромный справочник самых популярных программ для восстановления информации:

Тестирование оперативной памяти

Так же тема довольно обширная и в двух словах не рассказать. Обычно при проблемах с оперативной памятью ПК ведет себя следующим образом: зависает, появляются « «, самопроизвольная перезагрузка и пр. Более подробно, см. ссылку ниже.

Анализ и тестирование жесткого диска

Анализ занимаемого места на жестком диске -

Тормозит жесткий диск, анализ и поиск причин -

Проверка жесткого диска на работоспособность, поиск бэдов -

Очистка жесткого диска от временных файлов и «мусора» -

На этом у меня сегодня все. Буду признателен за дополнения и рекомендации по теме статьи. Удачной работы за ПК.

В пакет средств отладки для Windows входят современные отладочные инструменты, с помощью которых можно исследовать внутреннее устройство Windows. В самую последнюю версию в качестве составной части включен набор для разработки программного обеспечения - Windows Software Development Kit (SDK).

Средства из этого набора могут использоваться для отладки как процессов пользовательского режима, так и процессов ядра.

ПРИМЕЧАНИЕ. Средства отладки Debugging Tools for Windows довольно часто обновляются и выпускаются независимо от версий операционной системы Windows, поэтому почаще проверяйте наличие новых версий.

Средства отладки могут также использоваться для подключения к процессу пользовательского режима и для изучения и (или) изменения состояния памяти процесса. При подключении к процессу есть два варианта:

- Навязчивый (Invasive). Если при подключении к запущенному процессу не даны специальные указания, для подключения отладчика к отлаживаемому коду используется Windows-функция DebugActiveProcess. Тем самым создаются условия для исследования и (или) изменения памяти процесса, установки контрольных точек и выполнения других отладочных функций. Windows позволяет остановить отладку без прерывания целевого процесса, если отладчик отключается без прерывания своей работы.

- Ненавязчивый (Noninvasive). При таком варианте отладчик просто открывает процесс с помощью функции OpenProcess. Этот процесс не подключается к другому процессу в качестве отладчика. Это позволяет исследовать и (или) изменять память целевого процесса, но вы не можете устанавливать контрольные точки.

Со средствами отладки можно также открывать файлы дампа процесса пользовательского режима.

Для отладки ядра могут использоваться два отладчика: работающий в окне командной строки (Kd.exe) и имеющий графический пользовательский интерфейс, GUI (Windbg.exe). Оба отладчика предоставляют одинаковый набор команд, поэтому выбор всецело зависит от личных предпочтений. Эти средства позволяют выполнять три типа отладки ядра:

- Открыть аварийный дамп-файл, созданный в результате аварийного завершения работы системы.

- Подключиться к действующей, работающей системе и исследовать состояние системы (или установить контрольные точки, если ведется отладка кода драйвера устройства). Для этой операции нужны два компьютера - целевой и ведущий. Целевой компьютер содержит отлаживаемую систему, а ведущий - систему, на которой запущен отладчик. Целевая система может быть подключена к ведущей через нуль-модемный кабель, кабель IEEE 1394 или отладочный кабель USB 2.0. Целевая система должна быть загружена в режиме отладки (либо путем нажатия F8 в процессе загрузки и выбора пункта Режим отладки (Debugging Mode), либо путем настройки системы на запуск в режиме отладки, используя Bcdedit или Msconfig.exe). Можно также подключиться через поименованный канал, применяемый при отладке через виртуальную машину (созданную такими средствами, как Hyper-V, Virtual PC или VMWare), путем выставления гостевой операционной системой последовательного порта в качестве поименованного канального устройства.

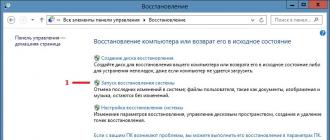

- Системы Windows позволяют также подключиться к локальной системе и исследовать ее состояние. Это называется «локальной отладкой ядра». Чтобы приступить к локальной отладке ядра с помощью отладчика WinDbg, откройте меню File (Файл), выберите пункт Kernel Debug (Отладка ядра), щелкните на вкладке Local (Локальная), а затем щелкните на кнопке OK. Целевая система должна быть загружена в отладочном режиме. Пример появляющегося при этом экрана показан на рис. 1.6. В режиме локальной отладки ядра не работают некоторые команды отладчика ядра (например, команда.dump, предназначенная для создания дампа памяти, хотя такой дамп можно создать с помощью рассматриваемого далее средства LiveKd).

Локальная отладка ядра

Для отображения содержимого внутренней структуры данных, включающей сведения о потоках, процессах, пакетах запросов на ввод-вывод данных и информации об управлении памятью, после подключения к режиму отладки ядра можно воспользоваться одной из множества команд расширения отладчика (команд, начинающихся с символа «!»).

Отличным подсобным справочным материалом может послужить файл Debugger.chm, содержащийся в установочной папке отладчика WinDbg. В нем приводится документация по всем функциональным возможностям и расширениям отладчика ядра. В дополнение к этому команда dt (display type - отобразить тип) может отформатировать свыше 1000 структур ядра, поскольку в файлах символов ядра для Windows содержится информация о типах, которые отладчик может использовать для форматирования структур.

Эксперимент: Отображение информации о типах для структур ядра.

Чтобы вывести список структур ядра, чей тип информации включен в символы ядра, наберите в отладчике ядра команду dt nt!_*. Частичный образец вывода имеет следующий вид:

lkd> dt nt!_*

nt!_IMAGE_NT_HEADERS

nt!_IMAGE_FILE_HEADER

nt!_IMAGE_OPTIONAL_HEADER

nt!_IMAGE_NT_HEADERS

nt!_LARGE_INTEGER

Командой dt можно также воспользоваться для поиска определенных структур, используя заложенную в эту команду возможность применения символов-заместителей. Например, если ведется поиск имени структуры для объекта interrupt, нужно набрать команду dt nt!_*interrupt*:

lkd> dt nt!_*interrupt*

nt!_KINTERRUPT_MODE

nt!_KINTERRUPT_POLARITY

nt!_UNEXPECTED_INTERRUPT

Затем, как показано в следующем примере, команду dt можно использовать для форматирования определенной структуры:

lkd> dt nt!_kinterrupt

0x000 Type: Int2B

0x002 Size: Int2B

0x018 ServiceRoutine: Ptr64 unsigned char

0x020 MessageServiceRoutine: Ptr64 unsigned char

0x028 MessageIndex: Uint4B

0x030 ServiceContext: Ptr64 Void

0x038 SpinLock: Uint8B

0x040 TickCount: Uint4B

0x048 ActualLock: Ptr64 Uint8B

0x050 DispatchAddress: Ptr64 void

0x058 Vector: Uint4B

0x05c Irql: UChar

0x05d SynchronizeIrql: UChar

0x05e FloatingSave: UChar

0x05f Connected: UChar

0x060 Number: Uint4B

0x064 ShareVector: UChar

0x065 Pad: Char

0x068 Mode: _KINTERRUPT_MODE

0x06c Polarity: _KINTERRUPT_POLARITY

0x070 ServiceCount: Uint4B

0x074 DispatchCount: Uint4B

0x078 Rsvd1: Uint8B

0x080 TrapFrame: Ptr64 _KTRAP_FRAME

0x088 Reserved: Ptr64 Void

0x090 DispatchCode: Uint4B

Следует заметить, что при выполнении команды dt подструктуры (структуры внутри структур) по умолчанию не показываются. Для выполнения рекурсии подструктур нужно воспользоваться ключом –r. Например, воспользоваться этим ключом для вывода объекта прерывания ядра с показом формата структуры _LIST_ENTRY, хранящейся в поле InterruptListEntry:

lkd> dt nt!_kinterrupt -r

0x000 Type: Int2B

0x002 Size: Int2B

0x008 InterruptListEntry: _LIST_ENTRY

0x000 Flink: Ptr64 _LIST_ENTRY

0x008 Blink: Ptr64 _LIST_ENTRY

0x000 Flink: Ptr64 _LIST_ENTRY

0x008 Blink: Ptr64 _LIST_ENTRY

В файле справки Debugging Tools for Windows также объясняется, как настраиваются и используются отладчики ядра. Дополнительные подробности использования отладчиков ядра, предназначенные непосредственно для создателей драйверов устройств, могут быть найдены в документации по набору Windows Driver Kit.

У каждого из команды ][ - свои предпочтения по части софта и утилит для

пентеста. Посовещавшись, выяснилось, что выбор так разнится, что можно составить

настоящий джентльменский набор из проверенных программ. На том и решили. Чтобы

не делать сборную солянку, весь список мы разбили на темы. Сегодня мы разберем

отладчики и дизасемблеры — все, что понадобится для реверсинга приложений.

OllyDbg

Если ты хоть раз читал статьи о крякинге или, например, смотрел видеоуроки от

нашего реверсера Cr@wler’а, то имя "Ольки" тебе должны быть знакомо. Это

32-битный отладчик работающий на ring-3 с продуманным интерфейсом и полезными

функциями, которые существенным образом облегчают процесс отладки. В OllyDBG

встроен специальный анализатор, которые распознает и визуально обозначает

процедуры, циклы, константы и строки, внедренные в код, обращение к функциям API,

параметры этих функции и т.п. Для новичка (и не только) — это именно то, что

надо! В ходу до сих пор находится версия 1.10, а бета-версия второй ветки еще с

марта не претерпела изменений, однако уже сейчас можно оценить многочисленные

нововведения дебаггера. Работа ведется уже давно, и поэтому разработчику уже

есть что показать (прежде всего новый движок). Бету едва ли можно рассматривать

как основной инструмент для серьезных дел, поэтому спешу предупредить: о

стабильности нового движка пока приходится только мечтать, поэтому используй "бетку"

на свой страх и риск.

Тут надо сказать, что стал OllyDbg стандартным user-land отладчиком, взятым

на вооружение хакерами и они тут же захотели его улучшить. Появилось множество

нестандартных сборок: одни фиксят ошибки Ольги, другие расширяют функционал,

третьи – скрывают ее от протекторов. Недостаток - "движок" отладчика работает

через MS Debugging API, страдающий кучей врожденных ограничений, оставляющий за

собой множество трудноудаляемых следов и представляющий легкую мишень для

антиотладочных технологий.

Immunity Debugger

Известный мод одноименной фирмы, специализирующейся на безопасности и

скрестившей Ольгу 1.10 с Питоном – интерпретируемым языком, на котором очень

легко и быстро писать скрипты. Конечно, писать их можно прямо в Ольге, но это не

слишком удобно, все приходится делать вручную и решать типовые задачи (типа

поиска в памяти), которые уже давно решены.

В Immunity Debugger

входит множество библиотек, написанных на Питоне и

заточенных под хакерские нужды. Библиотеки вызываются из Питоновых программ,

среди которых значится и searchcrypt.py – отличное средство идентификации

следующих криптографических алгоритмов: AES, BLOWFISH, CAMELLIA, CAST, MD5, RC2,

RC5, RIPEMD160, SHA1, SHA256, SHA512.

Immunity Debugger используют многие специалисты по безопасности,

выкладывающие proof-of-concept expolit’ы, написанные на Питоне и предназначенные

для работы исключительно в среде данного отладчика. И хотя хакер с головой

разберется в алгоритме работы exploit’а и без Immunity Debugger’а, портируя

exploit на любой другой язык, рано или поздно отладчик оказывается на

компьютере, зачастую становясь основным инструментом, вытесняющим Ольгу.

YDbg

Популярный и очень мощный мод, основанный на Ольге 1.10 и собравший в своем

дистрибутиве огромное количество плагинов, скриптов, а также кучу других

полезных инструментов. В отличие от Immunity Debugger’а, ориентированного на

специалистов по безопасности, YDbg

писался хакерами и для хакеров, ломающих

защиты с протекторами (те активно сопротивляются такому положению дел и

напичканы анти-отладочными приемами, распознающими присутствие Ольги по главному

окну с ее именем и пунктам меню). Поэтому первое, что бросается в глаза при

запуске YDbg (исполняемый файл которого переименован из OLLYDBG.EXE в SND.exe),

это "покореженные" пункты меню. В частности, "Memory" превратилось в "M3m0ry", "SEH

chain" в "S3H chain", "Breakpoints" в "Br3akp01nts" и т. д. Словом, все

"хакерские" пункты изменены – попробуй их найти (естественно, в новых версиях

протекторов наверняка появится детекция YDbg, но пока он успешно скрывается от

кучи защит, палящих Ольгу). В состав дистрибутива YDbg входит 36 популярных

плагинов (и не нужно теперь рыскать по Сети в их поисках). Среди них затесался

настоящий бриллиант – IDA Sigs, название которого говорит само за себя. Да-да!

Это плагин, поддерживающий IDA-сигнатуры и отображающий их в виде комментариев к

вызываемым функциям в Ольге или в YDbg. Другой полезный плагин – red-hawk

("красный ястреб") представляет собой панельку инструментов, позволяющую, в

частности, одним движением мыши установить точки останова на нужные функции

(например, в Visual Basic’е это что-то типа __vbaStrCmp или __vbaStrCopy,

используемые для сравнения и копирования строк, соответственно). Начинающие

хакеры просто визжат от восторга, поскольку красный ястреб фактически является

учебником по взлому, а так попробуй догадаться, что нужно делать! Каталог \SCRIPT

содержит 637 скриптов, главным образом предназначенных для снятия различных

протекторов/упаковщиков исполняемых файлов и автоматизации всяких рутинных дел.

SoftICE

Всем известный (даже тем, кто к крякингу даже близко не подходил) отладчик

для Windows, работающий дна уровне ядра. В отличие от прикладного отладчика, как

например OllyDbg, SoftICE

способен приостановить все операции в Windows, что

очень важно для отладки драйверов. Работает в обход MS Debugging API, что

значительно усложняет антиотладку, однако, учитывая, что для разработчиков защит

soft-ice – враг номер один, практически все протекторы легко распознают его

присутствие в системе. Поэтому никак не обойтись без специальных расширений

(которые упомянем дальше). SoftICE был первоначально разработан компанией NuMega,

которая включала его в пакет программ для быстрой разработки

высокопроизводительных драйверов под названием Driver Studio, который

впоследствии был приобретён Compuware. Помнишь, сколько всевозможных мануалов

было по поводу установки Soft-Ice’а под Windows XP? Увы, начиная с висты,

отладчик не работает. Разработчики приостановили разработку в апреле 2006 года.

На официальном сайте его не найти и доступен только на торрентах.

Microsoft Debugger

Входит в состав WDK (Windows Driver Kit - бывший Driver Development Kit или

DDK), а также в комплект Debugging Tools. Оба они бесплатны, но WDK намного

больше по объему и требует предварительной регистрации для получения Windows

Live ID, в то время как Debugging Tools раздается без регистрации вместе с SDK,

в которую входит документация, заголовочные файлы, библиотеки и несколько

примеров, как надо писать плагины.

Microsoft Debugger

может работать как на прикладном уровне (ring-3), так и на

уровне ядра. Вплоть до XP ядерная отладка требовала, как минимум, двух машин,

соединенных COM-шнурком, но теперь достаточно и одной.

Поставляется в двух редакциях: windbg.exe – графический интерфейс и cdb.exe -

интерфейс командой строки. И та и другая являются лишь тонкими обертками вокруг

dbgeng.dll, в которой, собственно, и реализован основной отладочный "движок",

документированный протокол обмена. Поэтому, чтобы в очередной раз не писать

трассер с нуля, dbgeng.dll можно использовать в качестве "фундамента" при

написании универсальных распаковщиков исполняемых файлов.

Syser Kernel Debugger

Достойных отладчиков ядра всего три: SoftICE, Syser и Microsoft Kernel

Debugger, но SoftICE не работает на Висте и Server 2008, а Microsoft Kernel

Debugger – для хакерских целей не самый лучший вариант. Остается Syser

, который

хакеры взяли на вооружение и весьма активно используют. Написан он двумя

предприимчивыми китайскими реверсерами Wu YanFeng и Chen JunHao. По сути, Syser

— отладчик уровня ядра с графическим оконным интерфейсом. Позволяет отлаживать

как приложения, так и драйвера. Сочетает в себе функции IDA Pro, Softice и

Ollydbg. Поддерживает подсветку листинга дизассеблера, динамическую загрузку и

выгрузку, все команды отладчика SoftICE, полноценную работу с юникодом и

многопроцессорными системами. Проработаны многие мелочи: например корректно

работает буфер обмена, позволяющий копировать данные из уровня Ring 3 в уровень

Ring 0. Многие из операций можно автоматизировать с помощью скриптов. Надо

сказать, что Syser — преемник SoftICE, из которого, как говорят, были дернуты

целые модули. У него масса преимуществ, как, впрочем, масса недостатков, поэтому

реально его приходится юзать совместно с Microsoft Kernel Debugger.

GDB

GNU Debugger

– основной отладчик под UNIX, ориентированный на совершенно иной

тип мышления, чем все вышеперечисленные отладчики. Это не просто интерактивный

отладчик, скорее это станок с программным управлением, гибким и мощным

интерфейсом. Отлаживать с его помощью "честные" программы - одно удовольствие,

но в плане антиотладки дела обстоят плохо. GDB даже не пытается сопротивляться и

работает через библиотеку ptrace (которая на самом деле никакая не библиотека, а

системный вызов). GDB принципиально неспособен отлаживать программы, которые не

хотят, чтобы их отлаживали. А такие программы мало-помалу начинают появляться.

Естественно, помимо GDB существуют и другие отладчики для никсов, например,

Lin-Ice, но поскольку антиотладочные технологии под UNIX только-только начинают

развиваться, в большинстве случаев вполне сгодиться и GDB.

IDA Pro

IDA Pro

— это одновременно интерактивный дизассемблер и отладчик. Она

позволяет превратить бинарный код программы в ассемблерный текст, который может

быть применен для анализа работы программы. Правда, стоит сказать, что

встроенный ring-3 отладчик довольно примитивен. Он работает через MS Debugging

API (в NT) и через библиотеку ptrace (в UNIX), что делает его легкой добычей для

защитных механизмов. Но зато IDA Pro - интерактивный дизассемблер более чем с

десятилетней историей, первая версия которой увидела свет 6 мая 1991 года. Юрий

Харон вместе с Ильфаком начали работать в том направлении, куда еще никто не

вкладывал деньги. До этого дизассемблеры писались исключительно на пионерском

энтузиазме параллельно с изучением ассемблера и довольно быстро забрасывались.

Стоит ли удивляться, что парням удалось решить практически все фундаментальные

проблемы дизассемблирования, над которыми просто не хотели работать остальные

разработчики, зная, что быстрой отдачи не будет и проект потребует десятилетий

упорного труда. К пятой версии IDA Pro имела в своем арсенале все необходимое

для автоматической декомпиляции, причем не просто декомпиляции, а очень

качественной декомпиляции. На текущй момент последний резиз 5.5 от 12 июня.

Влюбленные в продукт пользователи генерят немало полезных плагинов, в том числе

поддерживающих разные скриптовые языки для написания сценариев в дополнение к

встроенному IDC. Например,

IdaRUB

добавляет поддержку Ruby, а

IDAPython — Python.

Тут надо сказать, что начиная с версии 5.4 IDAPython идет предустановленной в

дистрибутивы ИДЫ.

Hex-Rays

Дальше разработчики подумали и решили, что уж раз смогли получить

человеческий код на ассемблере, то неплохо дописать еще одну фичу, переводящую

китайскую ассемблерную грамоту в доступный и понятный листинг на языке Си.

Закипела напряженная работа, по ходу которой выявлялись все новые и новые

подводные камни, обход которых требовал времени, усилий и мозговой активности. В

итоге на свет появился , требующий обязательно установленную на компьютеру

ИДУ. Декомпилятору подается на вход бинарник, указывается ряд параметров, после

чего Hex-Rays выплевывает исходник на чистом C — в большинстве своем понятный и

доступный. Правда, спешить компилировать его обратно в бинарник не стоит, потому

как в большинстве случаев в момент компиляции ты увидишь столько ошибок, сколько

еще не видывал. Одна из причин — отсутствие поддержки в Hex-Rays ресурсов.

W32DASM

Отличный дизассемблер, удобный и понятный. Набор функций с точки зрения

профессионала довольно ограничен, да и вообще его пора отнести к инструментам из

прошлого века, но нет… W32DASM

выдает хороший листинг, и для новичков является

отличным вариантом понять и разобраться, что к чему. К тому же именно на него

опираются в многочисленных мануалов для новичков, в том числе нашим манулом для

начинающих "Крякинг — это просто" ().

DeDe

PEiD

Любой коммерческий продукт должен быть достаточно хорошо защищен.

Разработчики намеренно использует разного рода упаковщики и так называемые

протекторы, которые применяют разного рода антиотладочные средства, максимально

препятствующие взлому программы. Обойти их можно, но для этого нужно четко

представлять, что использовалось для защиты программы, какой плагин для

отладчика использовать — и от этого "крутиться". Изящно определить название и

версию упаковщик способна небольшая утилита PEiD

. Собственно, для этого она и

нужна.

PE Explorer

Программа для просмотра и редактирования PE-файлов — начиная с EXE, DLL и

ActiveX контролов, и заканчивая скринсейвверами SCR (Screensavers), апплетами

панели управления CPL, SYS и бинарниками для платформы Windows Mobile. По сути,

это не одна утилита, а целый набор тулз для того, чтобы посмотреть изнутри, как

работает программа или библиотека. Включает в себя просмотрщик заголовков,

экспорт вызовов API-функций, редактор ресурсов, дизассемблер.

Отладка Windows Service приложений не такая тривиальная задача как кажется. Проблема в том, что при отладке этого типа приложений нельзя воспользоваться стандартными средствами Visual Studio такими как точки останова (breakpoints) и прочими полезными инструментами. Всё из-за того, что Windows Service приложение не может быть зыпущено по F5 прямо из Visual Studio. Всё же, MSDN предлагает нам несколько способов для их отладки. Скорее всего многие разработчики даже и не сталкивались с ними до тех пор, пока не стали создавать свою первую службу. Это использование записей в журнал событий и подключение к процессу . Оба этих метода хорошо описаны в MSDN, но они позволяют произовдить отладку только уже запущенной службы. Из-за этого код, который производит сам запуск службы, в методе OnStart(), нельзя протестировать.

Ниже я хочу рассказать о способе которым можно обойти это ограничение, и тестировать свой сервис как обычное консольное приложение. И, следовательно, воспользоваться всем тем, что предлагает нам для этого Visual Studio.

Сначала нам нужно создать новый проект. Назовем его TestWinService.

Т.к. это служба, сразу же добавим к нему установищик. Нажимаем правой клавишей мыши на пустой области только что открывшегося файла и выбираем Add Installer.

Теперь добавим к нашему решению консольный проект, из которого мы, собственно, и будем производить отладку нашей службы. Сразу после создания нового проекта добавим к нему две ссылки. Одна на нашу службу, TestWinService, другая на System.ServiceProcess необходимую для вызова сервиса.

Теперь начинается самое интересное. Чтобы отладить код запускающий службу, нам нужно будет создать новый поток, который и будет делать всю необходимую работу. А также два метода – Start() и Stop() для его запуска и завершения. И, соответственно, вызовем их в методах включения и выключения службы. В итоге у нас получится что-то вроде этого.

Видно, что мы добавили тестовую строку и поставили на нее точку останова.

Теперь добавим в консольное приложение код, который будет эмулировать запуск и остановку службы. У нас должно получиться, что-то подобное на рисинке ниже.

Все готово! Остается только нажать F5 и убедиться, что отладчик остановился на тестовой строке.

С помощью этого метода отладка служб становится ничем не труднее отладки обычного консольного приложения. Надеюсь это кому-нибудь пригодиться.