Почти ежедневно поступают сообщения о взломах корпоративных сетей злоумышленниками и промышленными шпионами. Озабоченность этой проблемой нашла отражение в юридических документах, к примеру Федеральном законе о защите данных. Довольно часто возникают опасения и по поводу того, что собственный сетевой администратор во время обеденного перерыва может просмотреть данные о зарплатах. Тем более удивительно, что во многих компаниях меры по обеспечению безопасности заканчиваются установкой брандмауэра.

ПОХИЩЕНИЕ ДАННЫХ - НЕВИДИМОЕ ПРЕСТУПЛЕНИЕ

На ошибках учатся, гласит пословица. Однако в отношении безопасности ИТ, как показывает опыт, следует внести уточнения: «Учатся только на ошибках, но не всегда». Практически повсеместная установка брандмауэров и антивирусных сканеров на предприятиях доказывает, что большинство из них готовы реагировать на причиняемый, к примеру вирусом, ущерб принятием определенных контрмер. А вот криптографические решения до сих пор влачат жалкое существование. Причина конечно же в том, что воровство данных не оставляет за собой столь очевидных следов, как вирус или атака по типу «отказ в обслуживании», парализующая сеть. Однако во многих случаях экономический ущерб от кражи данных оказывается во много раз больше.

Кроме того, брандмауэры затрудняют проникновение в сеть только извне, однако не могут защитить от растущего числа внутренних преступлений. Уже в 2001 г. в исследовании консалтинговой компании Mummert und Partner общий ущерб от кражи данных на предприятиях Германии был оценен в 20 млрд марок, причем от 60 до 80% случаев вызвано действиями самих сотрудников. Статистика уголовного розыска указывает на повышение уровня компьютерной преступности при снижающейся доле раскрытия. Тем не менее при упоминании этой темы многие предпочитают прятать голову в песок.

ШИФРОВАНИЕ КАК ПРЕДУПРЕДИТЕЛЬНАЯ МЕРА

Против хищения данных имеется уже давно испытанное средство - шифрование. Идея не нова, но многие предприятия, как и прежде, отказываются от повсеместного шифрования своих данных. Наряду с отсутствием осознания серьезности проблемы и страхом перед вложением денег в безопасность ИТ причина кроется в том, что зачастую сами решения шифрования не отвечают практическим требованиям. Вместо этого производители аппаратного и программного обеспечения устраивают битву за характеристики, предлагая максимальное количество индивидуально настраиваемых криптографических алгоритмов или максимальную длину ключа.

Конечно, хороший метод шифрования и достаточная длина ключа очень важны. Порекомендовать можно гибридные методы из хорошего симметричного алгоритма, к примеру Triple DES или AES, с длиной ключа не менее 128 бит для шифрования полезной нагрузки и асимметричного метода, как RSA, с длиной ключа 1024 бит для управления ключами. Однако уровень безопасности, предлагаемый программным обеспечением, нельзя свести к выбору криптографических параметров. Для практического применения в корпоративной области необходимо решить и ряд других вопросов.

ПОЛЬЗОВАТЕЛИ ПРЕДПОЧИТАЮТ ПРОЗРАЧНОСТЬ

В первую очередь речь идет о четырех требованиях к решению шифрования:

- отсутствие изменений в привычных деловых процессах;

- простое администрирование и интеграция в существующие системные среды;

- соблюдение внутренних правил безопасности;

- высокая отказоустойчивость.

Правилами безопасности должно предусматриваться, что всемогущего администратора, имеющего доступ ко всем без исключения данным, быть не может. Кроме того, при необходимости должна быть возможность быстрого блокирования доступа пользователя к зашифрованным данным. В этом контексте обязательным является создание центральной системы администрирования решения обеспечения безопасности, поскольку в противном случае соблюдение директив зависело бы от каждого конкретного пользователя, который, как правило, заинтере-сован в выполнении только своей основной работы. «Прозрачное шифрование» - вот волшебное слово, которое понравится пользователям.

СТАНДАРТНЫЕ СРЕДСТВА В СРАВНЕНИИ СО СПЕЦИАЛИЗИРОВАННЫМИ

Прозрачное шифрование означает, что данные зашифровываются и расшифровываются без участия пользователя работающим в фоновом режиме драйвером фильтра, который следит за всеми обращениями к данным. Для этой цели некоторые операционные системы уже предлагают стандартные средства. Пользователям Linux доступна файловая система с прозрачным шифрованием (Transparent Cryptographic File System, TCFS), а Microsoft оснащает свои Windows 2000 и Windows XP Professional шифруемой файловой системой (Encrypted File System, EFS). Сколь ни привлекательны эти подходы, они еще должны доказать свою пригодность. Как для TCFS в Linux, так и для EFS в Windows известен ряд «дыр» в системе безопасности.

В ходе анализа EFS, результаты которого были представлены в 2003 г. на конгрессе Федерального ведомства безопасности информационных технологий (BSI), выяснилось, что «EFS лишь условно подходит для использования на предприятиях, поскольку отчасти или полностью не отвечает важным требованиям к корпоративному решению шифрования данных». Среди прочего в качестве важных аспектов отмечается следующее: передача Windows EFS данных по сети в незашифрованном виде и невозможность шифровать данные, доступ к которым предоставляется нескольким пользователям из одной рабочей группы. Кроме того, в Windows EFS, как и прежде, администратор остается всемогущим. При недостаточном внимании со стороны администратора по безопасности этим же пороком страдают продукты Safeguard Lancrypt и Protectfile от Eracom Technologies. В обоих случаях, если не используется смарт-карта, вся процедура связана с регистрацией в Windows, причем управление информацией о ключах происходит децентрализованно на соответствующих клиентах. Однако в Windows 2000 системному администратору совсем не сложно обойти пароль члена домена и получить доступ к системе соответствующего пользователя. Как только администратор получает доступ к профилю шифрования, ему становятся доступны все зашифрованные данные. Кроме того, Protectfile, как и Windows EFS, не в состоянии шифровать сжатые данные.

КЛИЕНТ-СЕРВЕРНОЕ РЕШЕНИЕ КАК ВЫХОД

Децентрализованное управление информацией о ключах порождает принципиальные проблемы. Первой является упомянутый доступ администратора, который путем сброса пароля может войти в систему от лица пользователя. Вторая заключается в том, что у пользователя, имеющего доступ ко всей необходимой информации, далеко не так просто отобрать это право. К тому же уже существующие массивы данных шифруются на файловом сервере, только когда пользователь обратится к нему при помощи активного драйвера фильтра. Однако пока этого не произойдет, данные сохраняются в виде открытого текста.

Альтернативой с хорошими надеждами на успех является переход от клиентского решения к клиент-серверной модели. На клиенте требуется лишь инсталлировать драйвер фильтра, который будет заниматься шифрованием в фоновом режиме. Однако информацию о ключах клиент получает лишь в случае необходимости от сервера безопасности, отвечающего за управление ключами и соблюдение правил безопасности. Этот сервер, кроме того, может осуществлять первоначальное шифрование всех нуждающихся в защите данных на файловом сервере, и тогда они оказываются защищены от слишком любопытных взглядов еще до первого обращения со стороны клиента.

Для предотвращения входа администратора под чужим паролем важно, чтобы авторизация в системе шифрования не была привязана исключительно к регистрации в операционной системе. При помощи технологий «вопрос/ответ» можно обезопасить процесс, чтобы лишь авторизованные пользователи получали доступ к зашифрованным данным. Тем, кому требуются дополнительные гарантии, для хранения ключа понадобятся смарт-карты. Если не хочется работать с нестандартными решениями,то при выборе решения безопасности следует обратить внимание на наличие у него международного стандартизированного интерфейса для чтения смарт-карт, к примеру PKCS#11. То обстоятельство, что пользователь помимо регистрации в операционной системе должен лишний раз авторизоваться при помощи пароля или смарт-карты, при этих преимуществах выглядит приемлемо.

В подобном сценарии доступу к зашифрованному файлу, хранимому на файловом сервере, предшествует запрос от клиента к серверу. Затем сервер на основе своих директив безопасности проверяет, имеет ли клиент право расшифровывать запрашиваемый файл. В случае положительного ответа сервер надежным путем предоставляет ему необходимый для расшифровки ключ. Если доступ не разрешен, он ключа не получает. Таким образом, одним выстрелом убиваются два зайца. Во-первых, администратор системы безопасности может лишить пользователя права на доступ, удалив соответствующий атрибут разрешения на сервере безопасности. Во-вторых, системный администратор больше не способен выдать себя за уполномоченного пользователя, поскольку авторизация на сервере безопасности проходит независимо от регистрации в операционной системе.

Естественно, необходимо следить за тем, чтобы роли системного администратора и администратора безопасности де-факто распределялись между разными лицами. В противном случае повышение безопасности за счет введения сервера безопасности будет сведено на нет из-за неверных организационных мер. Последние по порядку, но не по значению преимущество состоит в том, что таким образом очень легко организовать пользовательские группы, обладающие общим доступом к защищенным данным. Достаточно объединить всех сотрудников, например отдела кадров, в группу «Отдел кадров» и дать всем ее членам одинаковые права. После этого любые действия будут касаться всей группы и не должны производиться для каждого пользователя в отдельности.

При повсеместном применении клиент-серверное шифрование должно быть избыточным, чтобы при необходимости параллельно запускался второй сервер безопасности, который в случае недостижимости первого (проблемы с сетью, отказ питания, профилактическое обслуживание и проч.) немедленно возьмет на себя выполнение его задач. Это обеспечивает высокую отказоустойчивость системы и постоянную готовность данных.

Клиент-серверный подход был реализован в продукте Fideas Enterprise («fideas» по-латыни означает «ты должен доверять») компании Applied Security. Стоит отметить, что клиент-серверная концепция функционирует лишь до тех пор, пока управление распространяется на все оборудование во всей сети. Как только устройство, к примеру ноутбук, удаляется из сети, в этом случае возможна работа лишь с локальными ключами. Это не всегда является недостатком, поскольку на собственной машине каждый пользователь в любом случае остается хозяином своих данных. Если подобные решения получат такое же распространение, как вирусные сканеры и брандмауэры, информационный шпионаж сойдет на нет.

Фолькер Шайдеманн - консультант по безопасности ИТ компании Apsec и преподаватель безопасности ИТ во Франкфуртском высшем профессиональном училище. С ним можно связаться по адресу: [email protected] .

Идентичность и роль

Шифрование данных занимает свое место в структуре безопасности ИТ, где в центр концепции безопасности ставится управление доступом с аутентификацией и авторизацией: отдельные действующие лица раздельно управляют доступом к отдельным документам, а системы поддержки коллективной работы под контролем администратора решают задачу на основе ролей и групп. Интересно, что недорогие системы с поддержкой групп пользователей сегодня охотно применяются и самостоятельно администрируются отделами предприятий, которым требуется обеспечить конфиденциальность при отсутствии поддержки от отдела ИТ предприятия.

) позволяет компаниям организовать быстрый и удобный обмен информацией на различных расстояниях. Тем не менее, защита информации в корпоративной среде – задача, которая остается актуальной по сегодняшний день и тревожит умы руководителей предприятий малого, среднего и крупного звена самых разнообразных сфер деятельности. Кроме того, какой бы ни была численность компании, для руководства практически всегда возникает необходимость разграничить права доступа сотрудников к конфиденциальной информации исходя из степени ее важности.

В этой статье мы поговорим о прозрачном шифровании как об одном из наиболее распространенных способов защиты информации в корпоративной среде, рассмотрим общие принципы шифрования для нескольких пользователей (криптография с несколькими открытыми ключами), а также расскажем о том, как настроить прозрачное шифрование сетевых папок при помощи программы CyberSafe Files Encryption .

В чем преимущество прозрачного шифрования?

Использование виртуальных криптодисков либо функции полнодискового шифрования вполне оправдано на локальном компьютере пользователя, однако в корпоративном пространстве более целесообразным подходом является использование прозрачного шифрования , поскольку эта функция обеспечивает быструю и удобную работу с засекреченными файлами одновременно для нескольких пользователей. При создании и редактировании файлов процессы их шифрования и дешифрования происходят автоматически, “на лету”. Для работы с защищенными документами сотрудникам компании не нужно иметь какие-либо навыки в области криптографии, они не должны выполнять какие-либо дополнительные действия для того чтобы расшифровать или зашифровать секретные файлы.

Работа с засекреченными документами происходит в привычном режиме при помощи стандартных системных приложений. Все функции по настройке шифрования и разграничению прав доступа могут быть возложены на одного человека, например системного администратора.

Криптография с несколькими открытыми ключами и цифровые конверты

Прозрачное шифрование работает следующим образом. Для шифрования файла используется случайно сгенерированный симметричный сеансовый ключ, который в свою очередь защищается при помощи открытого асимметричного ключа пользователя. Если пользователь обращается к файлу для того, чтобы внести в него какие-то изменения, драйвер прозрачного шифрования расшифровывает симметричный ключ при помощи закрытого (приватного) ключа пользователя и далее, при помощи симметричного ключа, расшифровывает сам файл. Подробно о том, как работает прозрачное шифрование, мы рассказали в предыдущем топике .

Но как быть в том случае, если пользователей несколько и засекреченные файлы хранятся не на локальном ПК, а в папке на удаленном сервере? Ведь зашифрованный файл - один и тот же, однако у каждого пользователя своя уникальная ключевая пара.

В этом случае используются так называемые цифровые конверты .

Как видно из рисунка, цифровой конверт содержит файл, зашифрованный при помощи случайно сгенерированного симметричного ключа, а также несколько копий этого симметричного ключа, защищенных при помощи открытых асимметричных ключей каждого из пользователей. Копий будет столько, скольким пользователям разрешен доступ к защищенной папке.

Драйвер прозрачного шифрования работает по следующей схеме: при обращении пользователя к файлу он проверяет, есть ли его сертификат (открытый ключ) в списке разрешенных. Если да – при помощи закрытого ключа этого пользователя расшифровывается именно та копия симметричного ключа, которая была зашифрована при помощи его открытого ключа. Если в списке сертификата данного пользователя нет, в доступе будет отказано.

Шифрование сетевых папок при помощи CyberSafe

Используя CyberSafe, системный администратор сможет настроить прозрачное шифрование сетевой папки без использования дополнительных протоколов защиты данных, таких как IPSec или WebDAV и в дальнейшем управлять доступом пользователей к той или иной зашифрованной папке.

Для настройки прозрачного шифрования у каждого из пользователей, которым планируется разрешить доступ к конфиденциальной информации, на компьютере должен быть установлен CyberSafe, создан персональный сертификат, а открытый ключ опубликован на сервере публичных ключей CyberSafe.

Далее сисадмин на удаленном сервере создает новую папку, добавляет ее в CyberSafe и назначает ключи тех пользователей, которые в дальнейшем смогут работать с файлами в этой папке. Конечно, можно создавать столько папок, сколько требуется, хранить в них конфиденциальную информацию различной степени важности, а системный администратор в любой момент может удалить пользователя из числа имеющих к доступ к папке, либо добавить нового.

Рассмотрим простой пример:

На файловом сервере предприятия ABC хранится 3 базы данных с конфиденциальной информацией различной степени важности – ДСП, Секретно и Совершенно Секретно. Требуется обеспечить доступ: к БД1 пользователей Иванов, Петров, Никифоров, к БД2 Петрова и Смирнова, к БД3 Смирнова и Иванова.

Для этого на файл-севере, в качестве которого может быть любой сетевой ресурс, потребуется создать три отдельных папки для каждой БД и назначить этим папкам сертификаты (ключи) соответствующих пользователей:

Конечно, такую или другую аналогичную задачу с разграничением прав доступа можно решить и при помощи ACL Windows. Но этот метод может оказаться эффективным лишь при разграничении прав доступа на компьютерах сотрудников внутри компании. Сам по себе он не обеспечивает защиту конфиденциальной информации в случае стороннего подключения к файловому серверу и применение криптографии для защиты данных просто необходимо.

Кроме того, все настройки параметрами безопасности файловой системы можно сбросить при помощи командной строки. В Windows для этого существует специальный инструмент - «calcs», который можно использовать для просмотра разрешений на файлах и папках, а также для их сброса. В Windows 7 эта команда называется «icacls» и исполняется следующим образом:

1. В командной строке с правами администратора, вводим: cmd

2. Переходим к диску или разделу, например: CD /D D:

3. Для сброса всех разрешений вводим: icacls * /T /Q /C /RESET

Возможно, что icacls с первого раза не сработает. Тогда перед шагом 2 нужно выполнить следующую команду:

После этого ранее установленные разрешения на файлах и папках будут сброшены.

Можно создать систему на базе виртуального криптодиска и ACL (подробнее о такой системе при использовании криптодисков в организациях написано .). Однако такая система также уязвима, поскольку для обеспечения постоянного доступа сотрудников к данным на криптодиске администратору потребуется держать его подключенным (монтированным) в течении всего рабочего дня, что ставит под угрозу конфиденциальную информацию на криптодиске даже без знания пароля к нему, если на время подключения злоумышленник сможет подключиться к серверу.

Сетевые диски со встроенным шифрованием также не решают проблему, поскольку обеспечивают защиту данных лишь тогда, когда с ними никто не работает. То есть, встроенная функция шифрования сможет защитить конфиденциальные данные от компрометации лишь в случае хищения самого диска.

Все мы знаем, как зашифровать данные, передающиеся по Интернету, — нужно использовать всякого рода . Если речь идет о защите корпоративных данных, передающихся между филиалами (часто такая передача осуществляется по Интернету: экономически не выгодно строить собственные линии передачи данных), тогда в корпоративной сети разворачивается собственный VPN-сервер.

Если нужно защитить личный трафик, то используются всевозможные VPN-сервисы с оплатой за трафик. Их услуги стоят совсем недорого. К тому же можно использовать проект — он вообще бесплатный.

Прозрачное шифрование с CyberSafe

- Предисловие

- Как устроено прозрачное шифрование в CyberSafe

Но что делать, если нужно зашифровать данные, передающиеся по локальной сети? Представьте, что вы зашифровали важные документы с помощью EFS или же храните их на виртуальном диске. Пока вы пользуетесь этими документами лично, проблем нет. Но проблемы возникнут, если нужно совместно работать над этими документами. Файловая система EFS не поддерживает шифрования данных, передающихся по сети.

Аналогичная ситуация и с виртуальным диском: да, вы можете «расшарить» доступ к виртуальному диску, но ваши данные будут оставаться зашифрованными только на вашем компьютере. Как только они покинут его пределы, они будут передаваться по локальной сети в открытом виде. А это означает, что злоумышленник (которым может быть ваш коллега, который подключен к одной с вами локальной сети, но у которого нет доступа к зашифрованным данным) может легко их перехватить.

Все решения шифрования трафика в основном нацелены на шифрование данных, выходящих за пределы локальной сети, то есть защита осуществляется при передаче данных по Интернету. А локальная сеть считается изначально безопасной средой.

Да, есть аппаратные способы решения данной задачи — специальные сетевые адаптеры и коммутаторы с поддержкой шифрования. Но вы только подумайте: такой коммутатор нужно установить в каждой подсети, а такой сетевой адаптер — на каждый компьютер сети. Довольно затратно получается.

Я начал поиск более дешевого решения. И я его нашел. Это программа . Собственно, поэтому я и познакомился с этой программой. Да, программа коммерческая. Правда, благодаря непонятной ценовой политике разработчика на сайте ее можно купить всего за 32 доллара (лицензия на 2 ПК), а не за 100 долларов (такая цена на cybersafesoft.com). Выходит, цена защиты одного компьютера — 16 долларов. Если количество пользователей, которые должны работать с секретными данными, больше, придется купить.

Прозрачное шифрование в CyberSafe

Разберемся, как реализовано прозрачное шифрование в программе CyberSafe. Для прозрачного шифрования используется драйвер Alfa Transparent File Encryptor1, который шифрует файлы с помощью алгоритма AES-256.

В драйвер передается правило шифрования (маска файлов, разрешенные/запрещенные процессы и т.д.), а также ключ шифрования. Сам ключ шифрования хранится в ADS папки (Alternate Data Streams) и зашифрован с помощью OpenSSL (алгоритм RSA) — для этого используются сертификаты.

Логика следующая: добавляем папку, CyberSafe создает ключ для драйвера, шифрует его выбранными публичными сертификатами (они должны быть предварительно созданы или импортированы в CyberSafe). При попытке доступа какого-либо пользователя к папке CyberSafe открывает ADS папки и читает зашифрованный ключ. Если у этого пользователя есть приватный ключ сертификата (у него может быть один или несколько своих сертификатов), который применялся для шифрования ключа, он может открыть эту папку и прочитать файлы. Нужно отметить, что драйвер расшифровывает только то, что нужно, а не все файлы при предоставлении доступа к файлу.

Например, если пользователь открывает большой документ Word, то расшифровывается только та часть, которая сейчас загружается в редактор, по мере необходимости загружается остальная часть. Если файл небольшой, то он расшифровывается полностью, но остальные файлы остаются зашифрованными.

Если папка — сетевая расшаренная, то в ней файлы так и остаются зашифрованными, драйвер клиента расшифровывает только файл или часть файла в памяти, хотя это справедливо и для локальной папки. При редактировании файла драйвер шифрует изменения в памяти и записывает в файл. Другими словами, даже когда папка включена (далее будет показано, что это такое), данные на диске всегда остаются зашифрованными.

Принцип прост: на сервере (так будем условно называть компьютер, где хранится папка с зашифрованными документами) мы храним зашифрованную папку, доступ к этой папке — общий. На компьютере каждого пользователя, который должен получать доступ к секретным документам, устанавливается программа CyberSafe. Суть в том, что шифрование и расшифровка данных происходит на клиенте, а не на сервере. Поэтому по сети данные передаются в зашифрованном виде.

Внимание! У программы CyberSafe есть одна очень важная и непонятная мне особенность. На компьютере, на котором будут храниться зашифрованные документы, программа CyberSafe не должна быть установлена. Если ее установить, то на других компьютерах будут проблемы с доступом к зашифрованной папке. Зачем так сделано, мне не понятно. В крупных предприятиях, конечно, такое поведение очень удобно и оправдано. Как правило, общие документы хранятся на сервере (обычно под управлением Windows Server), и выделение отдельного компьютера не требуется — он уже и так выделен. Да и на сервер не нужно покупать отдельную лицензию, что, как говорится, мелочь, а приятно.

Как настроить прозрачное шифрование

Опишу только общий процесс настройки:

- Каждый пользователь должен сгенерировать и опубликовать свой ключ.

- На сервере нужно создать пустую папку, а уже после шифрования скопировать в нее данные. Пусть это будет папка \\ACER\test\secret.

- Нужно предоставить общий доступ к папке с секретными документами.

- На одном из компьютеров нужно импортировать сертификаты всех

пользователей, которые должны получить доступ к секретным документам. Все готово к шифрованию папки. - Перейдите в раздел Прозрачное шифрование, нажмите кнопку Доб. папку и выберите папку, которую нужно зашифровать. Напомню, что вы должны выбрать сетевую папку \\ACER \test\secret.

- Нажмите кнопку Применить. Появится запрос на добавление ключей шифрования для папки, нужно нажать кнопку Да. Если вы случайно ответили Нет, выделите папку в списке и нажмите кнопку Ключи.

- Появится диалог выбора ключей пользователей. Выберите только тех, у кого должен быть доступ к папке (тех, кто сможет расшифровать файлы). Нажмите кнопку ОК.

- Появится запрос на добавления ключа администратора к папке. Администратор может управлять списком ключей пользователей. Если список пользователей, у которых есть доступ к папке, будет неизменным, ключ администратора можно не добавлять. Далее нужно будет выбрать администратора папки.

- Все, папка зашифрована. Чтобы начать работу с ней, выделите ее и нажмите кнопку Включить. После этого можно будет начать работу с папкой.

Важно! Каждый раз, как вам понадобится зашифрованная папка, нужно включать ее через кнопку Enable. Если папка не включена и в нее добавить файлы, они будут не зашифрованы!

На этом все. Но хотелось бы еще раз обратить ваше внимание на сервер. В качестве сервера может выступать обычный компьютер под управлением Windows. Вот только не забывайте о количестве одновременно работающих с сетевой папкой пользователей. Это количество ограничивает сама Windows, и если пользователей много, вероятнее всего, придется купить Windows Server. И еще: на сервер, как уже отмечалось, не нужно устанавливать программу, иначе процесс шифрования не будет проходить корректно.

После закрытия разработки TrueCrypt армия любителей шифрования и секретности (в которой, как мы не раз говорили, уже давно должен состоять каждый айтишник) начала бороздить просторы интернета в поисках достойной альтернативы. В рамках этой статьи мы рассмотрим интересный и даже местами опенсорсный проект от отечественного производителя - CyberSafe Top Secret.

WARNING

Вся информация предоставлена исключительно в ознакомительных целях. Ни редакция, ни автор не несут ответственности за любой возможный вред, причиненный материалами данной статьи.Версии и лицензионная политика

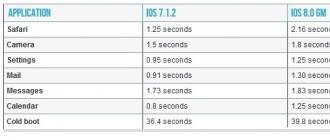

Линейка модификаций программы включает Free, Advanced, Professional, Ultimate и Enterprise. В бесплатной версии CyberSafe используется алгоритм шифрования DES (по сравнению с AES или Blowfish это просто решето, а не алгоритм шифрования), поэтому данная версия подойдет лишь для ознакомления. Основные функции программы, а именно шифрование файлов/разделов/контейнеров, прозрачное шифрование файлов и облачное шифрование файлов в ней ограничены, а все остальные недоступны. Длина пароля и длина ключа в бесплатной версии (четыре символа и 64 бита) тоже оставляют желать лучшего. Скачать бесплатную версию можно по адресу cybersafesoft.com/cstopsecret.zip , но после ее установки придется либо активировать полную версию (это можно сделать через меню «Помощь»), либо удалить, потому что сочетание алгоритма DES и пароля в четыре символа делает программу бесполезной.

Для персонального использования, на мой взгляд, будет достаточно модификации Professional. В отличие от Advanced, в Professional поддерживается прозрачное шифрование файлов, а длина открытого ключа в два раза больше (4096 бит против 2048 в Advanced). Остальные основные характеристики шифрования те же - длина пароля 16 символов, алгоритм AES, длина ключа 256 бит.

Если тебе нужно защитить не один, а два компьютера, тогда нужно выбирать Ultimate. Она стоит на 20 баксов дороже, но в качестве бонуса ты получишь неограниченную длину пароля, длину открытого ключа в 8192 бита, двухфакторную авторизацию и алгоритм Blowfish с длиной ключа в 448 бит. Также Ultimate поддерживает скрытие папок и защиту сетевых папок.

Самая полная версия - Enterprise. Она позволяет защитить до десяти систем (как-то маловато для предприятия, но такова лицензионная политика), поддерживает корпоративное облачное шифрование (а не только облачное шифрование, как в Ultimate), а также не ограничивает количество сетевых пользователей. Остальные характеристики шифрования аналогичны Ultimate: Blowfish с длиной ключа 448 бит, длина открытого ключа 8192 бита, неограниченная длина пароля.

В мои волосатые лапы попалась самая полная версия, поэтому все иллюстрации будут соответствовать именно ей.

Что лучше: AES или Blowfish?

Оба алгоритма хороши. Оба стойки. Но у алгоритма AES максимальная длина ключа 256 бит, а у Blowfish - 448, к тому же Blowfish считается более быстрым, поэтому в максимальных модификациях программы используется именно он.

Установка программы

Прежде всего хочется сказать несколько слов об установке программы. Во-первых, программа поддерживает все практически используемые версии Windows - XP/2003/Vista/7/8. Так что если у тебя все еще XP и ты бородат, то ради конкретно этой программы тебе не придется переходить на «семерку» или «восьмерку». Во-вторых, запуск программы установки нужно производить только с правами администратора, иначе на завершающей стадии установки получишь ошибку и длинный лог.

В-третьих, при запуске программы нужно добавить сертификат CyberSoft CA (рис. 1). То есть нажать кнопку «Да», иначе не будет установлен корневой сертификат CyberSafe и нельзя будет настроить шифрование электронной почты в почтовых клиентах. Я понимаю, что типичный читатель нашего журнала - крутой парень и ему будет как-то даже обидно видеть такие подробные разъяснения, но мы искренне надеемся, что статьи, касающиеся каждого, должны быть написаны как можно более подробно. Вдруг ты решишь вырезать эту статью из журнала и подарить ее младшей сестре, чтобы она наконец научилась шифровать свои интимные фотографии? 🙂

Использование программы

Функций у программы множество, и одной статьи будет явно недостаточно, чтобы рассмотреть все. На рис. 2 изображено основное окно программы сразу после установки и активации полной версии.

В разделе «Ключи и сертификаты» можно управлять ключами и сертификатами, которые ты успеешь создать в процессе работы с приложением. Раздел «Шифрование файлов» используется для шифрования/расшифрования файлов и папок. Ты можешь зашифровать файлы для личного использования, а также для передачи их другому пользователю. Раздел «Эл. цифровая подпись» используется для работы с (сюрпрайз!) электронной цифровой подписью. А раздел «Шифрование дисков» - для шифрования разделов и создания виртуального диска.

Вариантов использования программы может быть несколько. Первый вариант - это передача зашифрованных файлов. Зашифровать отдельные файлы для передачи другому пользователю можно в разделе «Шифровать файлы -> Шифрование для передачи». Второй вариант - это прозрачное шифрование файлов для личного использования. Третий - шифрование всего раздела или создание виртуального диска.

С первым вариантом все ясно - если есть такая необходимость, то программа справится с ней в лучшем виде. Второй вариант довольной спорный и оправдан, если у тебя до сих пор XP. В «семерку» и «восьмерку» уже встроено шифрование BitLocker, поэтому отдавать 75 баксов за Pro-версию этой программы по меньшей мере странно и экономически неоправданно. Разве что у тебя младшие версии этих систем, где нет поддержки BitLocker. Впрочем, о BitLocker, TrueCrypt и Top Secret 2 обязательно прочитай соответствующую врезку.

А вот третий вариант довольно заманчивый. В этом году вместе с окончанием поддержки Windows XP была прекращена разработка программы TrueCrypt. Для меня она была эталоном в мире шифрования. И я ее использовал так: создавал зашифрованный виртуальный диск размером с флешку (чтобы при необходимости можно было на нее его и скопировать), который я монтировал только тогда, когда мне были нужны зашифрованные файлы. На данный момент разработка TrueCrypt прекращена, а ее использование считается небезопасным. Найденные в ней бреши уже никем не будут исправлены. Если тебе интересно, можешь ознакомиться с этой страничкой: .

Поэтому мне нужна была программа на замену TrueCrypt. Похоже, что ей теперь стала CyberSafe Top Secret.

Итак, давай рассмотрим, как создать зашифрованный виртуальный диск и как его использовать. Перейди в раздел «Виртуальный диск» (рис. 3) и нажми кнопку «Создать». В появившемся окне нужно ввести имя файла виртуального диска (рис. 4). Если нужно будет перенести этот диск на другую систему, просто скопируй на нее этот файл и вместо кнопки «Создать» используй кнопку «Открыть» для открытия файла виртуального диска.

Немного ждем, и наш виртуальный диск появляется в списке (рис. 6). Виртуальный диск пока не смонтирован, поэтому он недоступен в системе. Выдели его и нажми кнопку «Монтиров.». После чего нужно будет выбрать букву для нового диска (рис. 7) и ввести пароль, указанный при его создании (рис. 8).

После этого статус диска будет изменен на «смонтирован», а созданный диск появится в проводнике (рис. 9). Все, с виртуальным диском можно работать, как с самым обычным диском, то есть копировать на него файлы, которые будут автоматически зашифрованы. Помни, что, когда ты перемещаешь файл с виртуального диска на обычный, файл будет автоматически расшифрован.

Для завершения работы с виртуальным диском лучше вернуться в окно программы, выделить его и нажать кнопку «Демонтир.». Так ты точно убедишься, что будут сброшены все буферы и вся информация будет сохранена. Хотя при завершении работы программы автоматически размонтируются все смонтированные диски, лучше проконтролировать этот процесс явно.

О BitLocker, TrueCrypt и Top Secret 2

Поскольку мне очень нравилась программа TrueCrypt, то я не удержался, чтобы не сравнить ее и CyberSafe Top Secret 2. Вследствие использования алгоритма AES обе программы одинаково надежны. Однако все-таки нужно отметить, что исходный код TrueCrypt был открытым, код же CyberSafe Top Secret 2 открыт, но не полностью. Сам исходный код программы доступен на сайте для анализа, и ссылка на него есть на главной странице сайта разработчиков. Приведу ее еще раз: https://subversion.assembla.com/svn/cybersafe-encryption-library/ .

Однако в состав программы входят несколько драйверов (NtKernel, AlfaFile), исходный код которых закрыт. Но это в любом случае лучше, чем программа с полностью закрытым исходным кодом.

Кстати, почему была закрыта разработка TrueCrypt? Поскольку его разработчики всегда высмеивали проприетарный BitLocker, а потом сами же рекомендовали на него перейти, мы подозреваем, что единственной весомой причиной закрытия проекта было давление на разработчиков. На данный момент ни одна из версий TrueCrypt не была явно скомпрометирована, поэтому закрытие проекта из-за взлома программы считаю маловероятным.

CyberSafe Mobile: приложение для Android

В последнее время все актуальнее становится шифрование данных на мобильном устройстве. Наиболее популярны среди мобильных устройств девайсы под управлением Android. Как раз для таких устройств и предназначена программа CyberSafe Mobile. Контейнеры, созданные в CyberSafe Mobile, могут быть использованы в CyberSafe Top Secret, и наоборот. Ссылка на приложение: https://play.google.com/store/apps/details?id=com.cybersafesoft.cybersafe.mobile

Выводы

Лично для меня программа CyberSafe Top Secret 2 стала заменой TrueCrypt. Хотя бы на время, пока эта программа будет поддерживаться разработчиками или пока не найду что-либо лучше. Необходимые мне функции для создания зашифрованного виртуального диска она вполне выполняет и вдобавок предоставляет дополнительные. Думаю, многим пользователям пригодятся функции по отправке зашифрованных файлов, по работе с сертификатами и электронными цифровыми подписями. Интерфейс программы прост и интуитивно понятен, поэтому не думаю, что у тебя возникнут проблемы с использованием остальных ее функций, хотя они и не рассмотрены в этой статье.

) позволяет компаниям организовать быстрый и удобный обмен информацией на различных расстояниях. Тем не менее, защита информации в корпоративной среде – задача, которая остается актуальной по сегодняшний день и тревожит умы руководителей предприятий малого, среднего и крупного звена самых разнообразных сфер деятельности. Кроме того, какой бы ни была численность компании, для руководства практически всегда возникает необходимость разграничить права доступа сотрудников к конфиденциальной информации исходя из степени ее важности.

В этой статье мы поговорим о прозрачном шифровании как об одном из наиболее распространенных способов защиты информации в корпоративной среде, рассмотрим общие принципы шифрования для нескольких пользователей (криптография с несколькими открытыми ключами), а также расскажем о том, как настроить прозрачное шифрование сетевых папок при помощи программы .

В чем преимущество прозрачного шифрования?

Использование виртуальных криптодисков либо функции полнодискового шифрования вполне оправдано на локальном компьютере пользователя, однако в корпоративном пространстве более целесообразным подходом является использование прозрачного шифрования , поскольку эта функция обеспечивает быструю и удобную работу с засекреченными файлами одновременно для нескольких пользователей. При создании и редактировании файлов процессы их шифрования и дешифрования происходят автоматически, “на лету”. Для работы с защищенными документами сотрудникам компании не нужно иметь какие-либо навыки в области криптографии, они не должны выполнять какие-либо дополнительные действия для того чтобы расшифровать или зашифровать секретные файлы.Работа с засекреченными документами происходит в привычном режиме при помощи стандартных системных приложений. Все функции по настройке шифрования и разграничению прав доступа могут быть возложены на одного человека, например системного администратора.

Криптография с несколькими открытыми ключами и цифровые конверты

Прозрачное шифрование работает следующим образом. Для шифрования файла используется случайно сгенерированный симметричный сеансовый ключ, который в свою очередь защищается при помощи открытого асимметричного ключа пользователя. Если пользователь обращается к файлу для того, чтобы внести в него какие-то изменения, драйвер прозрачного шифрования расшифровывает симметричный ключ при помощи закрытого (приватного) ключа пользователя и далее, при помощи симметричного ключа, расшифровывает сам файл. Подробно о том, как работает прозрачное шифрование, мы рассказали в .Но как быть в том случае, если пользователей несколько и засекреченные файлы хранятся не на локальном ПК, а в папке на удаленном сервере? Ведь зашифрованный файл - один и тот же, однако у каждого пользователя своя уникальная ключевая пара.

В этом случае используются так называемые цифровые конверты .

Как видно из рисунка, цифровой конверт содержит файл, зашифрованный при помощи случайно сгенерированного симметричного ключа, а также несколько копий этого симметричного ключа, защищенных при помощи открытых асимметричных ключей каждого из пользователей. Копий будет столько, скольким пользователям разрешен доступ к защищенной папке.

Драйвер прозрачного шифрования работает по следующей схеме: при обращении пользователя к файлу он проверяет, есть ли его сертификат (открытый ключ) в списке разрешенных. Если да – при помощи закрытого ключа этого пользователя расшифровывается именно та копия симметричного ключа, которая была зашифрована при помощи его открытого ключа. Если в списке сертификата данного пользователя нет, в доступе будет отказано.

Шифрование сетевых папок при помощи CyberSafe

Используя CyberSafe, системный администратор сможет настроить прозрачное шифрование сетевой папки без использования дополнительных протоколов защиты данных, таких как или и в дальнейшем управлять доступом пользователей к той или иной зашифрованной папке.Для настройки прозрачного шифрования у каждого из пользователей, которым планируется разрешить доступ к конфиденциальной информации, на компьютере должен быть установлен CyberSafe, создан персональный сертификат, а открытый ключ опубликован на сервере публичных ключей CyberSafe.

Далее сисадмин на удаленном сервере создает новую папку, добавляет ее в CyberSafe и назначает ключи тех пользователей, которые в дальнейшем смогут работать с файлами в этой папке. Конечно, можно создавать столько папок, сколько требуется, хранить в них конфиденциальную информацию различной степени важности, а системный администратор в любой момент может удалить пользователя из числа имеющих к доступ к папке, либо добавить нового.

Рассмотрим простой пример:

На файловом сервере предприятия ABC хранится 3 базы данных с конфиденциальной информацией различной степени важности – ДСП, Секретно и Совершенно Секретно. Требуется обеспечить доступ: к БД1 пользователей Иванов, Петров, Никифоров, к БД2 Петрова и Смирнова, к БД3 Смирнова и Иванова.

Для этого на файл-севере, в качестве которого может быть любой сетевой ресурс, потребуется создать три отдельных папки для каждой БД и назначить этим папкам сертификаты (ключи) соответствующих пользователей:

Конечно, такую или другую аналогичную задачу с разграничением прав доступа можно решить и при помощи Windows. Но этот метод может оказаться эффективным лишь при разграничении прав доступа на компьютерах сотрудников внутри компании. Сам по себе он не обеспечивает защиту конфиденциальной информации в случае стороннего подключения к файловому серверу и применение криптографии для защиты данных просто необходимо.

Кроме того, все настройки параметрами безопасности файловой системы можно сбросить при помощи командной строки. В Windows для этого существует специальный инструмент - «calcs», который можно использовать для просмотра разрешений на файлах и папках, а также для их сброса. В Windows 7 эта команда называется «icacls» и исполняется следующим образом:

1. В командной строке с правами администратора, вводим: cmd

2. Переходим к диску или разделу, например: CD /D D:

3. Для сброса всех разрешений вводим: icacls * /T /Q /C /RESET

Возможно, что icacls с первого раза не сработает. Тогда перед шагом 2 нужно выполнить следующую команду:

После этого ранее установленные разрешения на файлах и папках будут сброшены.

Можно создать систему на базе виртуального криптодиска и ACL (подробнее о такой системе при использовании криптодисков в организациях написано .). Однако такая система также уязвима, поскольку для обеспечения постоянного доступа сотрудников к данным на криптодиске администратору потребуется держать его подключенным (монтированным) в течении всего рабочего дня, что ставит под угрозу конфиденциальную информацию на криптодиске даже без знания пароля к нему, если на время подключения злоумышленник сможет подключиться к серверу.

Сетевые диски со встроенным шифрованием также не решают проблему, поскольку обеспечивают защиту данных лишь тогда, когда с ними никто не работает. То есть, встроенная функция шифрования сможет защитить конфиденциальные данные от компрометации лишь в случае хищения самого диска.

В шифрование/дешифрование файлов осуществляется не на файловом сервере, а на стороне пользователя . Поэтому конфиденциальные файлы хранятся на сервере только в зашифрованном виде, что исключает возможность их компрометации при прямом подключении злоумышленника к файл-серверу. Все файлы на сервере, хранящиеся в папке, защищенной при помощи прозрачного шифрования, зашифрованы и надежно защищены. В то же время, пользователи и приложения видят их как обычные файлы: Notepad, Word, Excel, HTML и др. Приложения могут осуществлять процедуры чтения и записи этих файлов непосредственно; тот факт, что они зашифрованы прозрачен для них.

Пользователи без доступа также могут видеть эти файлы, но они не могут читать и изменять их. Это означает, что если у системного администратора нет доступа к документам в какой-то из папок, он все равно может осуществлять их резервное копирование. Конечно, все резервные копии файлов также зашифрованы.

Однако когда пользователь открывает какой-либо из файлов для работы на своем компьютере, существует возможность, что к нему получат доступ нежелательные приложения (в том случае, конечно, если компьютер инфицирован). Для предотвращения этого в CyberSafe в качестве дополнительной меры безопасности существует , благодаря которой системный администратор может определить список программ, которые смогут получить доступ к файлам из защищенной папки. Все остальные приложения, не вошедшие в список доверенных, не будут иметь доступа.Так мы ограничим доступ к конфиденциальной информации для шпионских программ, руткитов и другого вредоносного ПО.

Поскольку вся работа с зашифрованными файлами осуществляется на стороне пользователя, это означает, что CyberSafe не устанавливается на файл-сервер и при работе в корпоративном пространстве программа может быть использована для защиты информации на сетевых хранилищах с файловой системой NTFS, таких как . Вся конфиденциальная информация в зашифрованном виде находится в таком хранилище, a CyberSafe устанавливается только на компьютеры пользователей, с которых они получают доступ к зашифрованным файлам.

В этом заключается преимущество CyberSafe перед TrueCrypt и другими программами для шифрования, которые требуют установки в место физического хранения файлов, а значит, в качестве сервера могут использовать лишь персональный компьютер, но не сетевой диск. Безусловно, использование сетевых хранилищ в компаниях и организациях намного более удобно и оправдано, нежели использование обычного компьютера.

Таким образом, при помощи CyberSafe без каких-либо дополнительных средств можно организовать эффективную защиту ценных файлов, обеспечить удобную работу с зашифрованными сетевыми папками, а также разграничить права доступа пользователей к конфиденциальной информации.