Если программа LiveCD не помогла вам, то можно воспользоваться следующим способом. Зайдите на сайты производителей антивирусов, например, на сайт Касперского (http://support.kaspersky.ru/viruses/deblocker ), Доктор Веб (http://www.drweb.com/unlocker/index ) или nod32 (http://www.esetnod32.ru/.support/winlock/ ) введите номер , на который требуют отправить смс, или код сообщения. Вам будет предоставлено некоторое количество кодов, при помощи которых можно удалить баннер .

Можно удалить баннер

с рабочего стола при помощи восстановления системы. Зайдите в «Диспетчер задач» нажатием клавиш Ctrl+Alt+Delete. Далее вызовите командую строку. Введите следующую команду: %systemroot%system32

estore

strui.exe и нажмите Enter.

Удалив вирус, обновите вашу антивирусную программу и полностью просканируйте компьютер.

Несмотря на огромное количество существующих антивирусных программ, вирусы в интернете продолжают существовать и эволюционировать. Около шести лет назад получили активное распространение вирусы-вымогатели, одним из которых является порно-баннер.

Инструкция

Такой баннер обычно появляется в браузере или на рабочем столе, существуя поверх других окон. Он способен не только доставить моральное беспокойство, но и блокирует некоторые функции операционной системы. Если баннер появляется исключительно в браузере, достаточно почистить настройки своего веб-обозревателя.

Для Internet Explorer следует внимательно проверить активные надстройки, подраздел находится в меню "Сервис". Определить вредоносную программу на глаз непросто, поэтому действовать можно методом подбора – отключая надстройки по одной и проверяя результат, перезагрузив браузер.

В Opera вредоносный баннер прописывает себя в папку пользовательских java scripts, настройки которой необходимо изменить. Для этого нужно вызвать меню "Инструменты", подменю "Настройки". Выбрать вкладку "Дополнительно", раздел "Содержимое". Нажать кнопку "Настройки Java Script " и в появившемся окне очистить поле "Папка пользовательских файлов Java Script". Также необходимо пройти по пути, указанному в этом поле, и удалить все файлы с расширением.js или всю папку uscriprs – если такая есть.

Нередко пользователи становятся жертвами вирусов, которые серьезно мешают работать в Windows. Ярким примером является блокировка рабочего стола с помощью баннера. Это случается, если вы не позаботились о защите своего компьютера. Вы не можете совершать никакие действия, ОС заблокирована, а на экране написано что-то вроде «Вы нарушили закон. Пополните такой-то номер мобильного, иначе потеряете все свои данные». В данной статье описано, как убрать подобный баннер с рабочего стола своего компьютера.

Стоит понимать, что это мошенничество. Вы ничего не нарушали, в законодательстве нет пунктов насчет блокировки рабочего стола пользователей. Ни в коем случае не идите на поводу у мошенников и не отправляйте им свои деньги.

Скорее всего, это даже не поможет – разблокировка с помощью кода вряд ли поможет избавиться от вируса, и баннер так и останется на компьютере.

Часто, чтобы избавиться от подобных проблем, рекомендуется просто переустановить операционную систему. Конечно, удаление и повторная установка Windows обязательно поможет. Но это долгий способ. Не забывайте, что вам еще нужно установить все необходимые драйвера и программы.

В данной статье рассмотрены более простые и быстрые способы избавиться от баннеров-вымогателей.

Запуск в безопасном режиме

Если вы обнаружили, что при запуске Windows выскакивает баннер, блокирующий все функции компьютера, вам необходимо запустить операционную систему в режиме диагностики. Чтобы сделать это, следуйте представленным инструкциям:

Таким образом вы попадете в диагностический режим Виндовс. Если вам это удалось, и баннера здесь нет, переходите к следующей части руководства. Если блокировка есть и в этом режиме, вам потребуется запустить ПК с помощью LiveCD (описано ниже).

Как правило, вирус-баннер изменяет некоторые записи в реестре, что приводит к неисправной работе Windows. Ваша задача – найти все эти изменения и устранить их.

Редактирование реестра

Вызовите диалог «Выполнить» с помощью сочетания клавиш «Win» и «R». В открывшемся окошке нужно ввести команду «regedit»

и нажать Энтер. Вы попадете в редактор реестра Windows. Внимательно следуйте инструкции, чтобы ничего не пропустить.

С помощью каталога в левой части окна программы пользователям необходимо открыть следующие директории:

· HKEY_LOCAL_MACHINE/Software/Microsoft/Windows/Current Version/Run

Здесь нужно найти запись, отвечающую за автозапуск вашего баннера при старте системы. Далее ее следует удалить. Щелкните ПКМ по записи и выберите опцию «Удалить» в раскрывшемся контекстном меню. Смело удаляйте все подозрительное, это никак не скажется на работе вашей системы. Если удалите что-то лишнее, например автозапуск Skype, сможете все вернуть.

· HKEY_LOCAL_MACHINE/Software/Microsoft/Windows NT/CurrentVersion/Winlogon

В этой папке нужно найти параметр с названием «Shell»

и присвоить ему значение «explorer.exe»

. Далее найдите запись «Userinit»

и задайте ей значение «C:\Windows\system32\userinit.exe»

. Чтоб редактировать записи, просто дважды кликайте по ним.

· HKEY_CURRENT_USER/Software/Microsoft/Windows NT/CurrentVersion/Winlogon

Также найдите параметры «Userinit» и «Shell» . Запишите где-нибудь их значения – это и есть пути к вашему баннеру. Удалите обе записи. В этой директории их быть не должно.

Профилактика

После того, как у вас получилось убрать все лишние записи из реестра Windows, вы можете закрыть редактор и запустить перезагрузку компьютера. Система должна запуститься без каких-либо проблем.

Теперь вам нужно убрать «хвосты», которые остались от вредоносного скрипта. Откройте проводник Windows (Мой компьютер). Найдите файлы, на которые ссылались «неправильные» параметры «Shell» и «Userinit» и удалите их.

После этого очень важно просканировать систему с помощью антивирусной программы. Желательно самой глубокой проверкой, которая есть в вашем антивирусе. Если у вас нет никакой защиты системы – немедленно скачайте и установите. Например, вы можете воспользоваться бесплатной программой от Майкрософт — Security Essentials. Загрузить ее можно по этой ссылке — https://www.microsoft.com/ru-ru/download/details.aspx?id=5201 .

Далее в руководстве описывается, как удалить баннер, если он открывается даже во время запуска безопасного режима Виндовс.

Далее в руководстве описывается, как удалить баннер, если он открывается даже во время запуска безопасного режима Виндовс.

Создание Live CD от Kaspersky

Если у вас не получается убрать баннер через безопасный режим, стоит воспользоваться LiveCD. Это специальная мини-ОС, которая записывается на диск или флешку. С ее помощью вы можете загрузиться и отредактировать поврежденный реестр или запустить утилиту для автоматического устранения неполадок.

К примеру, вы можете воспользоваться бесплатным сервисом от Лаборатории Касперского. Для этого вам нужно создать загрузочную флешку или диск на другом, рабочем компьютере:

Разблокировка через Live CD Касперского

Чтобы убрать последствия заражения вирусами, вам понадобится выполнить следующее:

Установочный диск

Вы также можете воспользоваться установочным диском от своей операционной системы, чтобы избавиться от последствий заражения вирусами. К этому приходится прибегать, когда баннер появляется сразу после звукового сигнала БИОС, и у вас нет возможности использовать другие средства.

Вставьте инсталляционный диск или загрузочную флешку с образом своей системы и перезагрузите ПК. Вызовите Boot Menu и выберите загрузку с внешнего носителя. Если потребуется, нажмите любую клавишу на клавиатуре. Далее удаление последствий вирусной атаки описано на примере Windows 7.

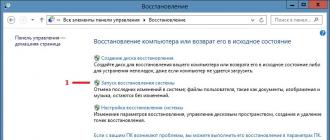

Выберите язык интерфейса и нажмите «Далее». В нижней части экрана кликните по гиперссылке «Восстановление системы»

. Откроется новое окно, в котором вам потребуется выбрать пункт «Командная строка»

.

В открывшей консоли введите команду «bootrec.exe /FixMbr» и нажмите Энтер. После этого введите еще одну команду — «bootrec.exe /FixBoot» и снова нажмите Enter. Также введите строку «bcdboot.exe c:\windows» (Если система установлена на другой диск, нужно указать его). Перезагрузите PC – и проблема будет решена.

Баннер — вид компьютерного мошенничества, который появился сравнительно недавно и его популярность постоянно растёт. Если Вы стали жертвой этого чаще всего баннера и Ваш компьютер заблокирован , тогда в этой статье мы расскажем Вам как снять, разблокировать, удалить вирус с рабочего стола , не прибегая к помощи мастеров.

Антивирусы чаще всего не защищают от вируса баннера.

Принцип работы вируса

Из сети Интернет к вам на компьютер загружается программа, которая блокирует доступ к системе, информируя Вас, о том, что Вы являетесь нарушителем закона, просматривали порнографию и т.п. Это делается для того, чтобы надавить на вашу совесть и вынудить отправить злоумышленнику некую сумму денег, при получении которых он якобы вышлет Вам код разблокировки.

Первые версии данного вируса действительно имели код разблокировки, но только вирус не отключался полностью, а через неделю-другую снова давал о себе знать, требуя повторной отправки денег. Сейчас, зачастую, никакие коды не помогают и баннер — вымогатель блокирует Вашу систему основательно и надолго.

«Ахтунг, что делать?, помогите» — самое главное не паникуйте:

1. Ни при каких обстоятельствах не бегите класть деньги на счет, указанный в баннере.

2. Не отправляйте SMS на указанные номера.

3. Не верьте тому, что Ваш компьютер будет отформатирован.

4. Заражение вирусом не требует переустановки операционной системы, что бы Вам не говорили.

В противном случае — кошелек опустеет, а проблема останется. Главная задача мошенников — запугать пользователя с целью получения прибыли. Уверен что многие ловились уже на эту удочку.

1. Наилучший способ удаления вируса — это правка реестра

Не пугайтесь)), это очень просто и не займет много времени. Не хотите этим заниматься, позвоните нам и мы все сделаем за Вас (8-918-474-111-5). Сделаем все по порядку. Что бы получить доступ к реестру, нужно загрузить компьютер в с поддержкой командной строки, для этого при включении компьютера нажмите клавишу F8 и в выпавшем меню загрузки выбрать Безопасный режим с поддержкой командной строки.

Дожидаемся загрузки командной строки и вводим в ней regedit.exe и жмем Enter. Открылся редактор реестра — здесь и поселился наш вирус, а точнее прописался. Проверим возможные места нахождения вируса и выкурим его.»

1. HKEY_CURRENT_USER /Software /Microsoft /Windows /CurrentVersion /Run

здесь мы видим список программ автозагрузки (запускаются вместе с операционной системой), а также их расположение на вашем ПК (что бы потом удалить их с диска). Все подозрительные программы нужно удалить (правой кнопкой мыши и удалить) и запомнить путь к ним (например: grg54545.exe, bh.exe по пути C:/Documents and Settings/; C:/Windows/System и т.д.)

2.HKEY_LOCAL_MACHINE /Software /Microsoft /Windows /CurrentVersion /Run

— повторяем вышеизложенное.

3. HKEY_CURRENT_USER /Software /Microsoft /Windows NT/ CurrentVersion /Winlogon

—

здесь не должно быть параметров Shell и Userinit. При их обнаружении, смело удаляйте.

4. HKEY_LOCAL_MACHINE /Software /Microsoft /WindowsNT /CurrentVersion /Winlogon

— наоборот должны присутствовать и соответсвовать этим значениям

Userinit — C:Windowssystem32userinit.exe

Shell — explorer.exe

Если это не так, то исправляйте вручную. Все исправили? Теперь закрываем редактор реестра и вводим в командной строке Explorer.exe и жмем enter, что бы запустить рабочий стол. Удаляем файлы, пути которых мы запоминали, перезагружаемся. Вуаля! Все должно работать.

Каждый пятый владелец персонального компьютера подвергался атаке мошенников во всемирной паутине. Популярным видом обмана являются трояны «винлокеры» - это баннеры, блокирующие рабочие процессы Windows и требующие отправить СМС на платный номер. Чтобы избавиться от такого вымогателя, нужно разобраться, какие угрозы от него исходят, и какими путями он попадает в систему. В особо сложных случаях придется обращаться в сервисный центр.

Как вирусные баннеры попадают на компьютер?

Первыми в списке источников заражения стоят пиратские программы для работы и отдыха. Не надо забывать, что у пользователей интернета вошло в привычку получать софт в сети бесплатно. Но загрузка программного обеспечения с сайтов, вызывающих подозрение, влечет за собой высокий риск заражения баннером.

Блокировка Windows часто происходит при открытии скачанного файла с расширением «.exe». Конечно, это не аксиома, отказываться от скачивания софта с таким расширением бессмысленно. Просто запомните простое правило - «.exe» является расширением установки игр или программ. А наличие его в названии файлов видео, аудио, изображений или документов максимально увеличивает вероятность заражения компьютера трояном «винлокером».

Второй по распространенности способ основывается на призыве обновить flash-плеер или браузер. Выглядит это так: при переходе от страницы к странице во время интернет-серфинга всплывает надпись следующего вида - «ваш браузер устарел, установите обновление». Такие баннеры ведут не на официальный сайт. Согласие с предложением апгрейда на стороннем ресурсе в 100% случаев приведет к заражению системы.

Как удалить баннер вымогатель с компьютера

Способ со 100% гарантией только один - переустановка Windows. Минус здесь единственный, но очень жирный - если у вас нет архива важных данных с диска «С», то при стандартной переустановке они потеряются. Не горите желанием заново устанавливать программы и игры из-за баннера? Тогда стоит взять на заметку другие методы. Все они делятся на две основные категории:

- Есть доступ к безопасному режиму;

- Нельзя воспользоваться режимом безопасного запуска.

Вирусы постоянно совершенствуются и могут выводить из строя любые режимы загрузки ОС. Поэтому первым вариантом удалить баннер с компьютера получится не всегда.

При всем многообразии способов борьбы с вредителями, все операции сводятся к одному принципу. По окончании процедуры удаления и успешной перезагрузки системы (когда баннеры вымогатели отсутствуют) требуются дополнительные меры. В противном случае вирус вновь проявится, или возникнут зависания в работе компьютера. Рассмотрим два наиболее распространенных способа избежать этого.

Безопасный режим

Перезагружаем компьютер, нажимая на клавишу F8 до тех пор, пока не отобразится меню иных вариантов загрузки ОС. В нем, используя стрелочки на клавиатуре, выбрать из перечня строку «Безопасный режим с поддержкой командной строки».

Если вредоносная программа проникла в систему не глубоко, то отобразится рабочий стол. Через кнопку «Пуск» выбираем пункт «Найти файлы и программы». В появившемся окошке заполняем команду «regedit». Здесь понадобятся базовые знания компьютерных систем, чтобы почистить реестр от вируса и удалить его последствия.

Начинаем с директории:

HKEY_LOCAL_MACHINE\Software\Microsoft\WinNT\CurrentVersion\Winlogon. В ней последовательно изучаем 2 подпункта. Shell - должен присутствовать только пункт «explorer.exe». Иные значения - признак баннера - удаляем. Userinit должен содержать «C:\Windows\system32\userinit.exe». Вместо буквы «C» может быть другая, если операционная система работает с иного локального диска.

- HKEY_CURRENT_USER (поддиректории аналогичные). Если присутствуют подпункты, перечисленные выше, то их необходимо удалить.

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Run. Очистке подлежат все вызывающие подозрения строчки с бессмысленными названиями - например, «skjgghydka.exe». Есть сомнения по поводу вреда файла реестра? На самом деле процесс удаления не обязателен. Добавьте в начале его названия «1». Имея ошибку, он не запустится, а в случае необходимости - можно вернуть исходное значение.

- HKEY_CURRENT_USER (поддиректории). Действия как и в предыдущем пункте.

- HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\RunOnce. Повторяем все операции.

- HKEY_CURRENT_USER (дальнейший путь, как в пункте выше). Проводим аналогичные действия.

По окончании всех действий запускаем системную утилиту «cleanmgr». Выбрав локальный диск с Windows, запускаем сканирование. Далее в появившемся окошке отмечайте все пункты, кроме «Файлы резервной копии пакета обновления». После работы утилиты остается выполнить чистку и удаление последствий пребывания вируса.

Восстановление системы до контрольной точки

Чтобы удалить баннер с компьютера, воспользуемся стандартным восстановлением системы до имеющейся точки сохранения, предшествующей появлению винлокера. Процесс запускается через командную строку при вводе значения «rstrui». В открывшемся окошке можно выбрать рекомендуемую дату или задать свою из имеющегося списка.

Восстановление займет некоторое время и завершится перезагрузкой системы. Итогом станет полное удаление вредоносной программы. В отдельных случаях может появится сообщение о невозможности восстановить систему. При таком варианте остается обратиться только в сервисный центр. Это же лучше сделать, если нет необходимых навыков для работы с реестром.

Защитите свой компьютер от блокировки

Встреча с трояном-винлокером может быть у каждого. Избежать нервозной ситуации легко, если соблюдать простые правила безопасности:

- Установить рабочую антивирусную программу;

- Не открывать подозрительные письма в электронной почте;

- Не кликать по всплывающим сообщениям в интернете;

- Регулярно обновлять операционную систему.

Но если беда уже возникла, вам поможет сервисный центр Рекомп. Наши специалисты удалят блокирующие программы и другие вирусы, устранят следы их пребывания и наладят работу операционной системы. С нами легко избежать потери важных данных, а при необходимости - мы восстановим утраченные файлы!

Бесплатно

Бесплатно

Прошу посильного вашего участия в моей проблеме. Вопрос у меня такой: Как убрать баннер :«Отправьте смс», операционная система Windows 7. Кстати вторая система на моём компьютере Windows XP тоже заблокирована баннером ещё месяц назад, вот такой я горе-пользователь. В безопасный режим войти не могу, но удалось войти в Устранение неполадок компьютера и оттуда запустить Восстановление системы и вышла ошибка- На системном диске этого компьютера нет точек восстановления.

Код разблокировки на сайте Dr.Web, а так же ESET подобрать не удалось. Недавно такой баннер удалось убрать у друга с помощью Диска восстановления системы LiveCD ESET NOD32, но в моём случае не помогает. Dr.Web LiveCD тоже пробовал. Переводил часы в BIOS вперёд на год, баннер не пропал. На различных форумах в интернете советуют исправить параметры UserInit и Shell в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Но как мне туда попасть? С помощью LiveCD ? Почти все диски LiveCD не делают подключения к операционной системе и такие операции как редактирование реестра, просмотр объектов автозапуска, а так же журналов событий с такого диска недоступны или я ошибаюсь.

Вообще информация о том как убрать баннер в интернете есть, но в основном она не полная и мне кажется многие эту инфу где-то копируют и публикуют у себя на сайте, для того что бы она просто была, а спроси у них как это всё работает, плечами пожмут. Думаю это не ваш случай, а вообще очень хочется найти и удалить вирус самостоятельно, переустанавливать систему надоело. И последний вопрос - есть ли принципиальная разница в способах удаления баннера-вымогателя в операционных системах Windows XP и Windows 7. Поможете? Сергей.

Как убрать баннер

Существует довольно много способов помочь Вам избавиться от вируса, ещё его называют Trojan.Winlock, но если вы начинающий пользователь, все эти способы потребуют от вас терпения, выдержки и понимания того, что противник для вас попался серьёзный, если не испугались давайте начнём.

- Статья получилась длинная, но всё сказанное реально работает как в операционной системе Windows 7, так и в Windows XP, если где-то будет разница, я обязательно помечу этот момент. Самое главное знайте, убрать баннер и вернуть операционную систему – быстро, получится далеко не всегда, но и деньги на счёт вымогателям класть бесполезно, никакого ответного кода разблокировки вам не придёт, так что есть стимул побороться за свою систему.

- Друзья, в этой статье мы будем работать со средой восстановления Windows 7, а если точнее с командной строкой среды восстановления. Необходимые команды я Вам дам, но если Вам их будет трудно запомнить, можно . Это сильно облегчит Вам работу.

Начнём с самого простого и закончим сложным. Как убрать баннер с помощью безопасного режима . Если ваш интернет-серфинг закончился неудачно и вы непреднамеренно установили себе вредоносный код, то нужно начать с самого простого - попытаться зайти в Безопасный режим (к сожалению, в большинстве случаев у вас это не получится, но стоит попробовать), но Вам точно удастся зайти в (больше шансов), делать в обоих режимах нужно одно и тоже , давайте разберём оба варианта.

В начальной фазе загрузки компьютера жмите F-8 , затем выбирайте , если вам удастся зайти в него, то можно сказать вам сильно повезло и задача для вас упрощается. Первое, что нужно попробовать, это откатиться с помощью точек восстановления на некоторое время назад. Кто не знает как пользоваться восстановлением системы, читаем подробно здесь - . Если восстановление системы не работает, пробуем другое.

В строке Выполнить наберите msconfig ,

В папке у вас тоже ничего не должно быть, . Или она расположена по адресу

C:\Users\Имя пользователя\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup .

Важное замечание : Друзья, в данной статье Вам придётся иметь дело в основном с папками, имеющими атрибут Скрытый (например AppData и др ), поэтому, как только вы попадёте в Безопасный режим или Безопасный режим с поддержкой командной строки , сразу включите в системе отображение скрытых файлов и папок , иначе нужные папки, в которых прячется вирус, вы просто не увидите. Сделать это очень просто.

Windows XP

Откройте любую папку и щёлкните по меню «Сервис

», выберите там «Свойства папки

», далее переходите на вкладку «Вид

» Далее в самом низу отметьте пункт «» и нажмите ОК

Windows 7

Пуск

->Панель управления

->Просмотр

: Категория

-Мелкие значки

->Параметры папок

->Вид

. В самом низу отметьте пункт «Показывать скрытые файлы и папки

».

Итак возвращаемся к статье. Смотрим папку , у вас в ней ничего не должно быть.

Убедитесь, что в корне диска (С:), нет никаких незнакомых и подозрительных папок и файлов, к примеру с таким непонятным названием OYSQFGVXZ.exe, если есть их нужно удалить.

Теперь внимание: В Windows ХР удаляем подозрительные файлы (пример виден выше на скришноте) со странными названиями и

с расширением.exe из папок

C:\

C:\Documents and Settings\Имя пользователя\Application Data

C:\Documents and Settings\Имя пользователя\Local Settings

С:\Documents and Settings\Имя пользователя\Local Settings\Temp

- отсюда вообще всё удалите, это папка временных файлов.

Windows 7 имеет хороший уровень безопасности и в большинстве случаев не позволит внести изменения в реестр вредоносным программам и подавляющее большинство вирусов так же стремятся попасть в каталог временных файлов:

C:\USERS\имя пользователя\AppData\Local\Temp

, отсюда можно запустить исполняемый файл.exe. К примеру привожу заражённый компьютер, на скришноте мы видим вирусный файл 24kkk290347.exe и ещё группу файлов, созданных системой почти в одно и тоже время вместе с вирусом, удалить нужно всё.

В них не должно быть ничего подозрительного, если есть, удаляем.

И ещё обязательно:

В большинстве случае, вышеприведённые действия приведут к удалению баннера и нормальной загрузки системы. После нормальной загрузки проверяйте весь ваш компьютер бесплатным антивирусным сканером с последними обновлениями - Dr.Web CureIt, скачайте его на сайте Dr.Web.

- Примечание : Нормально загрузившуюся систему, вы можете сразу же заразить вирусом вновь, выйдя в интернет, так как браузер откроет все страницы сайтов, посещаемые вами недавно, среди них естественно будет и вирусный сайт, так же вирусный файл может присутствовать во временных папках браузера. Находим и , которым вы пользовались недавно по адресу: C:\Users\Имя пользователя\AppData\Roaming\Название браузера , (Opera или Mozilla к примеру) и ещё в одном месте C:\Users\Имя пользователя\AppData\Local\Имя вашего браузера , где (С:) раздел с установленной операционной системой. Конечно после данного действия все ваши закладки пропадут, но и риск заразиться вновь значительно снижается.

Безопасный режим с поддержкой командной строки .

Если после всего этого ваш баннер ещё живой, не сдаёмся и читаем дальше.

Или хотя бы пройдите в середину статьи и ознакомьтесь с полной информацией о исправлении параметров реестра, в случае заражения баннером-вымогателем.

Что делать, если в безопасный режим войти не удалось? Попробуйте Безопасный режим с поддержкой командной строки

, там делаем то же самое, но есть разница

в командах Windows XP и Windows 7 .

Применить Восстановление системы.

В Windows 7

вводим rstrui.exe

и жмём Enter

- попадаем в окно Восстановления системы.

Или попробуйте набрать команду: explorer – загрузится подобие рабочего стола, где вы сможете открыть мой компьютер и проделать всё то же самое, что и безопасном режиме -проверить компьютер на вирусы, посмотреть папку Автозагрузка и корень диска (С: ), а так же каталог временных файлов: отредактировать реестр по необходимости и так далее.

Что бы попасть в Восстановление системы Windows XP , в командной строке набирают- %systemroot%\system32\restore\rstrui.exe ,

что бы попасть в Windows XP в проводник и окно Мой компьютер , как и в семёрке набираем команду explorer .

здесь сначала нужно набрать команду explorer и вы попадёте прямо на рабочий стол. Многие не могут переключить в командной строке выставленную по умолчанию русскую раскладку клавиатуры на английскую сочетанием alt-shift, тогда попробуйте наоборот shift-alt.

Уже здесь идите в меню Пуск , затем Выполнить ,

далее выбирайте Автозагрузку - удаляете из неё всё, затем делаете всё то, что делали в и корень диска (С: ), удаляете вирус из каталога временных файлов: C:\USERS\имя пользователя\AppData\Local\Temp, отредактируйте реестр по необходимости (с подробностями всё описано выше ).

Восстановление системы . Немного по другому у нас будут обстоять дела, если в Безопасный режим и безопасный режим с поддержкой командной строки вам попасть не удастся. Значит ли это то, что восстановление системы мы с вами использовать не сможем? Нет не значит, откатиться назад с помощью точек восстановления возможно, даже если у вас операционная система не загружается ни в каком режиме. В Windows 7 нужно использовать среду восстановления, в начальной фазе загрузки компьютера жмёте F-8 и выбираете в меню Устранение неполадок компьютера ,

В окне Параметры восстановления опять выбираем Восстановление системы,

Теперь внимание, если при нажатии F-8 меню Устранение неполадок не доступно, значит у вас повреждены файлы, содержащие среду восстановления Windows 7.

- Можно ли обойтись без Live CD? В принципе да, читайте статью до конца.

Теперь давайте подумаем, как будем действовать, если Восстановление системы запустить нам не удастся никакими способами или оно вовсе было отключено. Во первых посмотрим как убрать баннер с помощью кода разблокировки, который любезно предоставляется компаниями разработчиками антивирусного ПО- Dr.Web, а так же ESET NOD32 и Лабораторией Касперского, в этом случае понадобится помощь друзей. Нужно что бы кто-нибудь из них зашёл на сервис разблокировки- к примеру Dr.Web

https://www.drweb.com/xperf/unlocker/

http://www.esetnod32.ru/.support/winlock/

а так же Лаборатории Касперского

http://sms.kaspersky.ru/ и ввёл в данное поле номер телефона, на который вам нужно перевести деньги для разблокировки компьютера и нажал на кнопку- Искать коды. Если код разблокировки найдётся, вводите его в окно баннера и жмите Активация или что там у вас написано, баннер должен пропасть.

Ещё простой способ убрать баннер, это с помощью диска восстановления или как их ещё называют спасения от и . Весь процесс от скачивания, прожига образа на чистый компакт-диск и проверки вашего компьютера на вирусы, подробнейшим образом описан в наших статьях, можете пройти по ссылкам, останавливаться на этом не будем. Кстати диски спасения от данных антивирусных компаний совсем неплохие, их можно использовать как и LiveCD - проводить файловые различные операции, например скопировать личные данные с заражённой системы или запустить с флешки лечащую утилиту от Dr.Web - Dr.Web CureIt. А в диске спасения ESET NOD32 есть прекрасная вещь, которая не раз мне помогала - Userinit_fix , исправляющая на заражённом баннером компьютере важные параметры реестра - Userinit, ветки HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon.

Как всё это исправить вручную, читаем дальше.

Ну друзья мои, если кто-то ещё читает статью дальше, то я сильно рад Вам, сейчас начнётся самое интересное, если вам удастся усвоить и тем более применить данную информацию на практике, многие простые люди, которых вы освободите от баннера вымогателя, вполне посчитают вас за настоящего хакера.

Давайте не будем обманывать себя, лично мне всё что описано выше помогало ровно в половине встречающихся случаев блокировки компьютера вирусом –блокировщиком - Trojan.Winlock . Другая же половина требует более внимательного рассмотрения вопроса, чем мы с вами и займёмся.

На самом деле блокируя вашу операционную систему, всё равно Windows 7 или Windows XP, вирус вносит свои изменения в реестр

, а также в папки Temp

, содержащие временные файлы и папку С:\Windows->system32

. Мы должны эти изменения исправить. Не забывайте так же про папку Пуск->Все программы->Автозагрузка. Теперь обо всём этом подробно.

- Не торопитесь друзья, сначала я опишу где именно находится то, что нужно исправлять, а потом покажу как и с помощью каких инструментов.

В Windows 7 и Windows XP баннер вымогатель затрагивает в реестре одни и те же параметры UserInit и Shell в ветке

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon

.

В идеале они должны быть такими:

Userinit - C:\Windows\system32\userinit.exe

,

Shell - explorer.exe

Всё проверьте по буквам, иногда вместо userinit попадается к примеру usernit или userlnlt.

Так же нужно проверить параметр AppInit_DLLs

в ветке реестра HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs

, если вы там что-то найдёте, например C:\WINDOWS\SISTEM32\uvf.dll, всё это нужно удалить.

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Run

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce , в них ни должно быть ничего подозрительного.

И ещё обязательно:

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run

HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\RunOnce

HKEY_CURRENT_USER\Software\Microsoft\Windows NT\CurrentVersion\Winlogon\Shell (должен быть пустой) и вообще здесь тоже ничего не должно быть лишнего. ParseAutoexec должен быть равен 1 .

Ещё нужно удалить ВСЁ из временных папок (на эту тему тоже есть статья), но в Windows 7 и в Windows XP они расположены немного по разному:

Windows 7

:

C:\Users\Имя пользователя\AppData\Local\Temp. Здесь особенно любят селится вирусы.

C:\Windows\Temp

C:\Windows\

Windows XP

:

С:\Documents and Settings\Профиль пользователя\Local Settings\Temp

С:\Documents and Settings\Профиль пользователя\Local Settings\Temporary Internet Files.

C:\Windows\Temp

C:\Windows\Prefetch

Не будет лишним посмотреть в обоих системах папку С:\Windows->system32

, все файлы оканчивающиеся на .exe

и dll

с датой на день заражения вашего компьютера баннером. Файлы эти нужно удалить.

А теперь смотрите, как всё это будет осуществлять начинающий, а затем опытный пользователь. Начнём с Windows 7, а потом перейдём к XP.

Как убрать баннер в Windows 7, если Восстановление системы было отключено?

Представим худший вариант развития событий. Вход в Windows 7 заблокирован баннером - вымогателем. Восстановление системы отключено. Самый простой способ - заходим в систему Windows 7 с помощью простого диска восстановления (сделать его можно прямо в операционной системе Windows 7 –подробно описано у нас в статье), ещё можно воспользоваться простым установочным диском Windows 7 или любым самым простым LiveCD . Загружаемся в среду восстановления, выбираем Восстановление системы- далее выбираем командную строку

и набираем в ней –notepad, попадаем в Блокнот, далее Файл и Открыть.

Заходим в настоящий проводник, нажимаем Мой компьютер.

Идём в папку C:\Windows\System32\Config , здесь указываем Тип файлов – Все файлы и видим наши файлы реестра, так же видим папку RegBack ,

в ней каждые 10 дней Планировщик заданий делает резервную копию разделов реестра - даже если у вас Отключено Восстановление системы. Что здесь можно предпринять – удалим из папки C:\Windows\System32\Config файл SOFTWARE , отвечающий за куст реестра HKEY_LOCAL_MACHINE\SOFTWARE, чаще всего вирус вносит свои изменения здесь.

А на его место скопируем и вставим файл с таким же именем SOFTWARE из резервной копии папки RegBack.

В большинстве случаев это будет достаточно, но при желании можете заменить из папки RegBack в папке Config все пять кустов реестра: SAM , SEСURITY , SOFTWARE , DEFAULT , SYSTEM .

Далее делаем всё как написано выше- удаляем файлы из временных папок Temp, просматриваем папку С:\Windows->system32 на предмет файлов с расширением.exe и dll с датой на день заражения и конечно смотрим содержимое папки Автозагрузка.

В Windows 7 она находится:

C:\Users\ALEX\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Startup.

Windows XP :

C:\Documents and Settings\ All Users\Главное меню\ Программы\Автозагрузка.

- Как проделывают тоже самое опытные пользователи, вы думаете они используют простой LiveCD или диск восстановления Windows 7? Далеко нет друзья, они используют очень профессиональный инструмент - Microsoft Diagnostic and Recovery Toolset (DaRT) Версия: 6.5 для Windows 7 - это профессиональная сборка утилит находящихся на диске и нужных системным администраторам для быстрого восстановления важных параметров операционной системы. Если Вам интересен данный инструмент, читайте нашу статью .

Кстати может прекрасно подключиться к вашей операционной системе Windows 7. Загрузив компьютер с диска восстановления Microsoft (DaRT), можно редактировать реестр, переназначить пароли, удалять и копировать файлы, пользоваться восстановлением системы и многое другое. Без сомнения далеко не каждый LiveCD обладает такими функциями.

Загружаем наш компьютер с данного, как его ещё называют -реанимационного диска Microsoft (DaRT), Инициализировать подключение к сети в фоновом режиме, если нам не нужен интернет - отказываемся.

Назначить буквы дискам так же как на целевой системе- говорим Да, так удобней работать.

Все инструменты я описывать не буду, так как это тема для большой статьи и я её готовлю.

Возьмём первый инструмент Registry Editor

инструмент дающий работать с реестром подключенной операционной системы Windows 7.

Идём в параметр Winlogon ветки HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon и просто правим вручную файлы – Userinit и Shell . Какое они должны иметь значение, вы уже знаете.

Userinit - C:\Windows\system32\userinit.exe,

Shell - explorer.exe

В нашем случае нужно почистить от всего временные папки Temp, сколько их и где они находятся в Windows 7, вы уже знаете из середины статьи.

Но внимание! Так как Microsoft Diagnostic and Recovery Toolset полностью подключается к вашей операционной системе, то удалить к примеру файлы реестра -SAM, SECURITY, SOFTWARE, DEFAULT, SYSTEM, у вас не получится, ведь они находятся в работе, а внести изменения пожалуйста.

Как убрать баннер в Windows XP

Опять же дело в инструменте, я предлагаю использовать ERD Commander 5.0 (ссылка на статью выше), как я уже говорил в начале статьи он специально разработан для решения подобных проблем в Windows XP. ERD Commander 5.0 позволит непосредственно подключиться к операционной системе и проделать всё то же, что мы сделали с помощью Microsoft Diagnostic and Recovery Toolset в Windows 7.

Загружаем наш компьютер с диска восстановления . Выбираем первый вариант подключение к заражённой операционной системе.

Выбираем реестр.

Смотрим параметры UserInit и Shell в ветке HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Winlogon. Как я уже говорил выше, у них должно быть такое значение.

Userinit - C:\Windows\system32\userinit.exe,

Shell - explorer.exe

Так же смотрим HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows NT\CurrentVersion\Windows\AppInit_DLLs -он должен быть пустой.

Далее идём в проводник и удаляем всё из временных папок Temp.

Как ещё можно удалить баннер в Windows XP с помощью ERD Commander (кстати такой способ применим для любого Live CD). Можно попытаться сделать это даже без подключения к операционной системе. Загружаем ERD Commander и работаем без подключения к Windows XP,

в этом режиме мы с вами сможем удалять и заменять файлы реестра, так как они не будут задействованы в работе. Выбираем Проводник.

Файлы реестра в операционной системе Windows XP находятся в папке C:\Windows\System32\Config . А резервные копии файлов реестра, созданные при установке Windows XP лежат в папке repair , расположенной по адресу С:\Windows\repair .

Поступаем так же, копируем в первую очередь файл SOFTWARE ,

а затем можно и остальные файлы реестра - SAM , SEСURITY , DEFAULT , SYSTEM по очереди из папки repair и заменяем ими такие же в папке C:\Windows\System32\Config. Заменить файл? Соглашаемся- Yes .

Хочу сказать, что в большинстве случаев хватает заменить один файл SOFTWARE. При замене файлов реестра из папки repair, появляется хороший шанс загрузить систему, но большая часть изменений произведённая вами после установки Windows XP пропадёт. Подумайте, подойдёт ли этот способ вам. Не забываем удалить всё незнакомое из автозагрузки. В принципе клиент MSN Messenger удалять не стоит, если он вам нужен.

И последний на сегодня способ избавления от баннера вымогателя с помощью диска ERD Commander или любого Live CD

Если у вас было включено восстановление системы в Windows XP, но применить его не получается, то можно попробовать сделать так. Идём в папку C:\Windows\System32\Config содержащую файлы реестра.

Открываем с помощью бегунка имя файла полностью и удаляем SAM, SEСURITY, SOFTWARE, DEFAULT, SYSTEM. Кстати перед удалением их можно скопировать на всякий случай куда-нибудь, мало ли что. Может вы захотите отыграть назад.

Далее заходим в папку System Volume Information\_restore{E9F1FFFA-7940-4ABA-BEC6- 8E56211F48E2}\RP\

snapshot

, здесь копируем файлы представляющие из себя резервные копии ветки нашего реестра HKEY_LOCAL_MACHINE\

REGISTRY_MACHINE\SAM

REGISTRY_MACHINE\SECURITY

REGISTRY_MACHINE\SOFTWARE

REGISTRY_MACHINE\DEFAULT

REGISTRY_MACHINE\SYSTEM

Вставляем их в папку C:\Windows\System32\Config

Затем заходим в папку Config и переименовываем их, удаляя REGISTRY_MACHINE \, оставляя тем самым новые файлы реестра SAM , SEСURITY , SOFTWARE , DEFAULT , SYSTEM .

Затем удаляем содержимое папок Temp и Prefetch, удаляем всё из папки Автозагрузка как показано выше. Буду рад, если кому-нибудь помогло. В дополнение к статье, написан небольшой и интересный , можете почитать.