В погоне за высоким уровнем обнаружения киберугроз, в индустрии информационной безопасности тема часто оказывается незаслуженно забытой. Действительно, это очень неудобная тема, которую некоторые разработчики стараются не замечать (или решать сомнительными способами) – до первого серьёзного инцидента, способного парализовать работу клиентов. К сожалению такие инциденты действительно случаются. И к сожалению, только потом приходит понимание, что качественная защита от киберугроз – это не только предотвращение (prevention), но и низкий уровень ложных срабатываний.

При кажущейся простоте темы минимизации ложных срабатываний, в ней, на самом деле, много сложностей и подводных камней, которые требуют от разработчиков значительных инвестиций, технологической зрелости и ресурсов.

Две основные причины появления ложных срабатываний — (i) программные, аппаратные и человеческие ошибки на стороне разработчика, (ii) многообразие легального («чистого») программного обеспечения, которое проходит проверку системой безопасности. Последняя причина требует пояснения. Действительно, программы пишут миллионы человек разной квалификации (от студента до профессионала) по всему миру, пользуясь разными платформами и стандартами. У каждого автора свой неповторимый стиль, при этом «почерк» программного кода действительно иногда напоминает вредоносный файл, на что и срабатывают защитные технологии, в особенности, основанные на поведенческом анализе и машинном обучении.

Без учёта этой специфики и без внедрения специальных технологий для минимизации ложных срабатываний разработчики рискуют проигнорировать принцип «не навреди». А это, в свою очередь, приводит к чудовищным последствиям (особенно для корпоративных заказчиков), сопоставимым с потерями от самих вредоносных программ.

Лаборатория Касперского более двадцати лет развивает процессы разработки и тестирования, а также создаёт технологии для минимизации ложных срабатываний и сбоев у пользователей. Мы гордимся одним из лучших в индустрии результатов по этому показателю (тесты AV-Comparatives , AV-Test.org , SE Labs) и готовы подробнее рассказать о некоторых особенностях нашей «внутренней кухни». Уверен, что эта информация позволит пользователям и корпоративным заказчикам делать более обоснованный выбор системы безопасности, а разработчикам программного обеспечения – усовершенствовать свои процессы в соответствии с лучшими мировыми практиками.

Мы используем трёхуровневую систему контроля качества для минимизации ложных срабатываний: (i) контроль на уровне дизайна, (ii) контроль при выпуске метода детекта и (iii) контроль выпущенных детектов. При этом система постоянно улучшается за счёт разного рода профилактических мер.

Давайте более подробно рассмотрим каждый уровень системы.

Контроль на уровне дизайна

Один из наших главных принципов в разработке – каждая технология, продукт или процесс априорно должны содержать механизмы для минимизации рисков ложных срабатываний и сопутствующих сбоев. Как известно, ошибки на уровне дизайна оказываются самыми дорогостоящими, ведь для их полноценного исправления может потребоваться переделка всего алгоритма. Поэтому с годами мы выработали собственные лучшие практики, позволяющие уменьшить вероятность неправильного срабатывания.

Например, при разработке или улучшении технологии детектирования киберугроз на основе машинного обучения , мы убеждаемся, что обучение технологии происходило на значительных коллекциях чистых файлов разных форматов. Помогает в этом наша база знаний о чистых файлах (вайтлистинг), которая уже превысила 2 миллиарда объектов и постоянно пополняется в сотрудничестве с производителями программного обеспечения.

Также мы убеждаемся, что в процессе работы обучающие и тестовые коллекции каждой технологии постоянно обновляются актуальными чистыми файлами. В продукты встроены механизмы для минимизации ложных срабатываний на критических для операционной системы файлах. Помимо этого, при каждом детектировании продукт посредством Kaspersky Security Network (KSN) обращается к базе данных вайтлистинга и сервису репутации сертификатов, чтобы убедиться – это не чистый файл.

Впрочем, помимо технологий и продуктов есть пресловутый человеческий фактор.

Вирусный аналитик, разработчик экспертной системы, специалист по анализу данных могут ошибиться на любой стадии, так что и здесь есть место для разнообразных блокирующих проверок, а также подсказок/предупреждений/запретов в случае опасных действий, обнаруживаемых автоматическими системами.

Контроль при выпуске метода детекта

Перед доставкой пользователям новые методы обнаружения киберугроз проходят ещё несколько стадий тестирования.

Важнейший защитный барьер – инфраструктурная система тестирования на ложные срабатывания, работающая с двумя коллекциями.

Первая коллекция (critical set) состоит из файлов популярных операционных систем разных платформ и локализаций, обновлений этих операционных систем, офисных приложений, драйверов и наших собственных продуктов. Это множество файлов регулярно пополняется.

Вторая коллекция содержит динамически формируемый набор файлов, составленный из наиболее популярных на текущий момент файлов. Размер этой коллекции выбран таким образом, чтобы найти баланс между объёмом сканируемых файлов (как следствие, количеством серверов), временем такого сканирования (а значит, временем доставки методов детекта пользователям) и максимальным потенциальным ущербом в случае ложного срабатывания.

Сейчас размер обеих коллекций превышает 120 миллионов файлов (около 50Tb данных). Учитывая, что они сканируются каждый час при каждом выпуске обновлений баз, то можно сказать, что инфраструктура за сутки проверяет более 1,2Pb данных на ложные срабатывания.

Более 10 лет назад мы одними из первых в индустрии информационной безопасности начали внедрять несигнатурные методы детектирования, основанные на поведенческим анализе, машинном обучении и других перспективных обобщающих технологиях. Эти методы показали свою эффективность, в особенности для борьбы со сложными киберугрозами, однако требуют особо тщательного тестирования на ложные срабатывания.

Например, поведенческое детектирование позволяет заблокировать вредоносную программу, проявившую во время работы элементы вредоносного поведения. Чтобы не допустить ложного срабатывания на поведение чистого файла, мы создали «ферму» из компьютеров, реализующих многообразные пользовательские сценарии.

На «ферме» представлены различные комбинации операционных систем и популярного программного обеспечения. Перед выпуском новых несигнатурных методов детектирования они проверяются в динамике на этой «ферме» в типовых и специальных сценариях.

Наконец, нельзя не упомянуть про необходимость проверки на ложные срабатывания для сканера веб-контента. Ошибочное блокирование вебсайта также может повлечь за собой перебои в работе на стороне заказчика, что в нашей работе неприемлемо.

Для минимизации этих инцидентов автоматизированные системы ежедневно выкачивают актуальный контент 10 тысяч самых популярных сайтов Интернета и сканируют их содержимое нашими технологиями для проверки на ложные срабатывания. Для достижения наиболее точных результатов контент скачивается реальными браузерами наиболее распространённых версий, а также используются прокси, чтобы исключить предоставление геозависимого контента.

Контроль выпущенных детектов

Доставленные пользователям методы детектирования находятся под круглосуточным наблюдением автоматических систем, отслеживающих аномалии в поведении этих детектов.

Дело в том, что динамика детекта, вызывающего ложное срабатывание нередко отличается от динамики детекта действительно вредоносных файлов. Автоматика отслеживает такие аномалии и при возникновении подозрений просит аналитика произвести дополнительную проверку сомнительного детекта. А при уверенных подозрениях автоматика самостоятельно отключает этот детект через KSN, при этом срочно информируя об этом аналитиков. Кроме того, три команды дежурных вирусных аналитиков в Сиэтле, Пекине и Москве посменно и круглосуточно наблюдают за обстановкой и оперативно решают возникающие инциденты. в действии.

Помимо аномальных детектов, умные автоматические системы отслеживают показатели производительности, ошибки в работе модулей и потенциальные проблемы на основе диагностических данных, присылаемых от пользователей через KSN. Это позволяет нам на ранних этапах обнаруживать потенциальные проблемы и устранять их, пока их влияние не стало заметно для пользователей.

В случае, если инцидент все-таки случился и его нельзя закрыть отключением отдельного метода детектирования, то для исправления ситуации применяются срочные меры, которые позволяют быстро и эффективно решить проблему. В этом случае мы можем моментально «откатить» базы к стабильному состоянию, причём для этого не требуется дополнительного тестирования. Сказать по правде, мы ещё ни разу не воспользовались таким методом на практике — не было повода. Только на учениях.

Кстати, про учения.

Профилактика лучше лечения

Не всё можно предусмотреть, а даже предусмотрев всё, хорошо бы узнать, как все эти меры сработают на практике. Для этого не обязательно ждать реального инцидента – его можно смоделировать.

Для проверки боеготовности персонала и эффективности методов предотвращения ложных срабатываний мы регулярно проводим внутренние учения. Учения сводятся к полноценной имитации различных «боевых» сценариев с целью проверить, что все системы и эксперты действуют по плану. Учения вовлекают сразу несколько подразделений технического и сервисного департаментов, назначается на выходной день и проводится на основе тщательно продуманного сценария. После учения проводится анализ работы каждого подразделения, улучшается документация, вносятся изменения в системы и процессы.

Иногда в процессе учения можно выявить новый риск, который ранее не замечали. Более системно выявлять такие риски позволяют регулярные мозговые штурмы потенциальных проблем в области технологий, процессов и продуктов. Ведь технологии, процессы и продукты постоянно развиваются, а любое изменение несёт новые риски.

Наконец, по всем инцидентам, рискам и проблемам, вскрытым учениями, ведётся системная работа над устранением корневых причин.

Излишне говорить, что все системы, отвечающие за контроль качества, продублированы и поддерживаются круглосуточно командой дежурных администраторов. Сбой одного звена приводит к переходу на дублирующее и оперативное исправление самого сбоя.

Заключение

Совсем избежать ложных срабатываний невозможно, но можно сильно снизить вероятность их возникновения и минимизировать последствия. Да, это требует от разработчика значительных инвестиций, технологической зрелости и ресурсов. Но эти усилия обеспечивают бесперебойную работу пользователей и корпоративных заказчиков. Такие усилия необходимы, это часть обязанностей каждого надёжного поставщика систем кибербезопасности.

Надёжность – наше кредо. Вместо того, чтобы полагаться на какую-то одну технологию защиты, мы используем многоуровневую систему безопасности. Похожим образом устроена и защита от ложных срабатываний – она также многоуровневая и многократно продублирована. По-другому нельзя, ведь речь идёт о качественной защите инфраструктуры заказчиков.

При этом, нам удаётся найти и поддерживать оптимальный баланс между самым высоким уровнем защиты от киберугроз и очень низким уровнем ложных срабатываний. Об этом свидетельствуют результаты независимых тестов: по итогам 2016 г. Kaspersky Endpoint Security получил от немецкой тестовой лаборатории AV-Test.org сразу восемь наград, в том числе «Best Protection» и «Best Usability» .

В заключении отмечу, что качество – это не однократно достигнутый результат. Это процесс, требующий постоянного контроля и совершенствования, особенно в условиях, когда цена возможной ошибки – нарушение бизнес-процессов заказчика.

Честно говоря, первые сомнения данных «исследования»

возникли у меня еще в саду «Эрмитаж», где специалисты «ЛК» с энтузиастом

рассказывали нам о том, как они создали профиль 13-тилетней девочки, и тут, представля-я-яете…

как повалилось! Педофилы и извращенцы обрушились на несчастную девочку, спустя

секунды после регистрации во «Вконтакте»!

Найти признаки порно в «Моем Мире» Mail.Ru и Одноклассниках специалистам

лаборатории Касперского не удалось. Ну, почти не удалось.

Мы решили проверить, так ли все на самом деле и создали

профиль милой девочки Сашеньки. Тоже, 13-ти лет.

Но, об этом чуть позже. Сначала о достоверности информации,

которую растиражировали СМИ.

Я (Максим Макаренков) решил

уточнить у пресс-службы ЛК несколько моментов, отослал письмо с запросом. И

почти сразу получил ответ. Привожу его (фразы выделены мной): «Максим,

доброго утра.

Вы говорите об

эксперименте, который эксперты „Лаборатории Касперского“ проводили примерно год назад

. Эксперты создали в

разных соцсетях аккаунты от лица девочки-подростка. Цель эксперимента —

выяснить, какие угрозы в соцсетях подстерегают юных пользователей. Эксперимент

продолжался примерно неделю. В ходе него „Вконтакте“ показал себя

наиболее опасной соцсетью. Помимо легкого доступа к контенту для взрослых

исследование зафиксировало:

- попытки SMS-мошенничества;

- спам;

- фишинг;

- запросы в профайл с непристойными предложениями;

- запугивание и угрозы (кибербуллинг).

Однако

хотел бы еще раз обратить внимание, что речь не идет о формальном исследовании.

Это был некий „опыт“, позволивший получить определенный срез угроз

для детей в различных социальных сетях».

У-пс. Тогда, почему слайд официальной

презентации называется «Исследование

социальных сетей»?

Почему во время презентации в саду Эрмитаж

не было уточнено, что «эксперимент» проводился год назад? Использовать данные

годичной давности для оценки состояния интернет-проектов… Я скажу мягко - у

меня это вызывает легкое недоумение.

На основании этого вывода пресса тут же

начинает выдавать в эфир вот такие сообщения:

Снова дадим слово специалистам лаборатории

Касперского. Пишет нам руководитель пресс-службы Лаборатории Касперского Юлия

Кривошеина:

«Речь идет не

о формализованном исследовании, а о недельном эксперименте, проведенным

специалистами „Лаборатории Касперского“. Данный

эксперимент не преследовал задачи определить, какая из социальных сетей

является наиболее опасной или безопасной и не может служить основой для

соответствующего вывода. Его цель заключалась лишь в том, чтобы

продемонстрировать определенный срез угроз, с которыми может столкнуться

ребенок в различных соцсетях.»

Это, конечно, замечательно. Только, почему

тогда я не встретил ни одного опровержения ложной информации, которую

распространили СМИ? Тут даже сложно привычно обвинить журналистов в

непрофессионализме. Написано «исследование», они честно написали «исследование».

Написано «выводы», они и транслировали выводы.

Специалистам же Лаборатории Касперского

горячий привет.

В этом месте должны быть выводы, но у нас они

получились настолько конспирологическими, что мы решили привести просто список определений.

А вы сами расставьте в подходящем порядке: «недобросовестность», «эксперты», «введение

в заблуждение», «подгонка под результат», «непрофессионализм».

Сашенька приходит в Мир

А что же с безопасностью? Например, с

самой безопасной сетью - Мой Мир Mail.Ru?

Мы решили проверить, и наш постоянный

автор создал аккаунт милой девочки Саши в тех же трех соцсетях.

Для аккаунтов использовались несколько реальных фотографий девушки,

полученные с разрешения ее самой и ее родителей. Настройки во всех трех

соцсетях оставлялись без изменений - никаких дополнительных ограничений, кроме

устанавливаемых самим сервисом, не было. Аккаунты привязывались при помощи мобильного

телефона и электронной почты согласно имеющимся у соцсетей требованиям.

За неделю эксперимента лишь в сети «Вконтакте» подопытной

«девочке» написал некий гражданин с непристойным предложением.

В социальной сети «Одноклассники» через несколько дней

добавиться «в друзья» попытался юный парень южноазиатского происхождения. Он

всего лишь хотел познакомиться и пообщаться. Увы, его познания в русском языке

оставляли желать лучшего.

Видеофайлов по запросу «порно» в соцсети «Мой мир»

действительно обнаружить не удается. Однако удивительно, несмотря на то, что мы

ищем при помощи аккаунта 13-летней девочки (возраст указан в профиле), нам

предлагают поискать в интернете.

Прекрасно, все - как на ладони. Серьезнейший прокол, ведь

можно было заблокировать не только поисковую выдачу, но и саму возможность

поиска.

Поиск в разделе «Видео» на «Одноклассниках» выдавал лишь

безобидные ролики. Поиск по группам привел к результатам, аналогичным «Моему

миру».

Поиск в интернете дал ту же самую страницу поисковика Mail.ru. Это крайне удивительно в связи с тем фактом, что портал

сотрудничает с «Лигой безопасного интернета» и регулярно заявляет о том, что

фильтрует поисковую выдачу. Непонятны причины, по которым в столь очевидном

случае никаких мер по ограждению ребенка от порнографии не предпринято.

Сеть «Вконтакте» по умолчанию ищет в режиме «безопасного

поиска», в котором практически невозможно найти порнографию.

Но отключить эту опцию можно одним кликом мыши.

Прелестное лукавство, ведь в тестовом профиле и так указан

возраст - 13 лет. Соглашаемся.

Получаем видеоролики, вырезанные из различных телешоу.

Следует признать, что несмотря на отсутствие откровенных сцен, такая продукция

вполне может быть приравнена к порнографии, как минимум, по уровню

художественной значимости. По факту же найти порнолики на «Вконтакте» оказывается

не очень просто.

Но, скажите, что, девочка 13-ти лет первым делом бросится

искать порно? Да, ладно!

А вот познакомиться и пообщаться она точно хочет. Поверьте

родителям с опытом.

И в МоемМире мы переходим в поиск по группам. Выбираем трогательный пункт «Знакомства и любовь».

Никакого порно искать не надо. Оно само вас тут найдет. А,

дальше, только успевай поворачиваться. И это мы не иллюстрируем еще результаты

поиска людей… Достаточно вбить слово «би», чтобы узнать много нового. Отдельно

отметим андроид-приложение МоегоМира. Там поиск людей начинает работать по мере

ввода слова. То есть, то самое «би» начинает находиться сразу же. Автоматом.

По какой-то причине модераторы «Моего мира» ничего

предосудительного в таких фотографиях не видят. Широкая общественность также

молчит, возможно, причиной тому - меньшая популярность социальной сети по

сравнению с гигантом «Вконтакте».

Впрочем, эти изображения, само собой, не имеют отношения к

знакомствам. Увы, некоторые пользователи выкладывают свои собственные

фотографии, которые, мягко говоря, вызывают вопросы. Часть из них скрыта под

грифом «18+», но, как и при поиске видео «Вконтакте», можно смело

фальсифицировать возраст, указанный в профиле.

Да и то, скрыта только часть. Мы, например, наткнулись на

аккаунт девушки, у которой возраст был указан - 3 года. А фотографии заставили

нас глубоко призадуматься.

Вспомним историю с группами детской моды во «Вконтакте». Посмотрим, что предлагает подросткам «МойМир».

Выводы) показал вещь, и так всем очевидную. Порно и «прочие радости» можно

найти в любой социальной сети.

«Вконтакт» вовсе не является самой опасной социальной сетью.

Просто у него и МоегоМира разные аудитории и обитатели этих соцсетей действуют

разными методами.

Еще один совершенно очевидный вывод - для того, чтобы

действительно понять, какие угрозы ждут пользователя в той или иной соцсети,

нужны не «эксперименты», а регулярные исследования с четкими методиками и

понятными критериями.

Правда, интересно, что ни от одной компании по безопасности

мы о результатах таких исследований не слышали?

Тут хочется передать очередной горячий привет Лиге

безопасного интернета.

Вы верите, ни один ее специалист не знает о том, что:

1. в МоемМире огромное

количество виртуалов. Например, мужчин, создающих аккаунты женщин? Что там

большое количество транссексуалов? (наберите в поиске людей ТС или TS)

2. в МоемМире множество

аккаунтов, созданных исключительно для продвижения игр или каких-либо услуг? У

таких виртуалов несколько десятков тысяч друзей, они постоянно в онлайне и

ведут активную ленту

3. в Моем Мире порно

ищут не по словам «порно» и «эротика», а по другим запросам? Как и во «Вконтакте»,

кстати.

Для того, чтобы знать, по каким, надо просто хотя бы чуть-чуть

интересоваться подростковыми субкультурами. К слову - хентай к таковым

относится вовсе не в первую очередь.

В том же «Вконтакте» можно будет наверняка найти свои подводные

течения и теневое общество. Надо лишь копнуть чуть глубже и проявить

заинтересованность в предмете. Но тогда исчезнет возможность сенсационных откровений.

Пропадет дракон, которого надо бояться, а начнется нормальная спокойная работа

с одним из проявлений жизни социума. Отношение «специалистов» из известной компании и известной

Лиги пока говорит о том, что такая работа им не нужна. Интересно, почему?

Адреса для сообщений о ложном срабатывании антивирусов

Представьте, что Вы написали программу, безобидную, безвредную и бесплатную.

Пользуетесь ею полгода и тут Ваш любимый антивирус решил ее удалить

Или:

Вы скачали утилиту и по привычке проверяете на сервисе VirusTotal.com , Jotti или VirSCAN .

Результат: 3 из 41 ответов, что это вирус.

Имеем такие варианты:

- либо вирус новый и еще не попал в остальные базы;

- либо это ложное срабатывание.

Если Вы уверены, что это ложное срабатывание, отправляем образец в антивирусную лабораторию.

Будьте внимательны

: часто бывает 2 разных адреса форм или E-mail:

- для сообщений о новые вирусах;

- для сообщений о ложном срабатывании (именно о них речь в этой теме).

Почему возникают ложные срабатывания?

Новое вредоносное ПО появляется столь быстро, что человек не способен самостоятельно анализировать каждый случай. Доверие падает на HIPS-подобные экспертные системы, которые анализируют файл по множеству критериев в автоматическом режиме.

Такие системы могут часто выдавать ложные срабатывания на особые упаковщики, последовательности API-функций и совокупности других факторов. Некоторые ругаются просто по причине редкого использования программы и отсутствия значимой статистики по ней.

В результате ПО попадает в базы зловредов/подозрительных файлов.

Как правильно отправить программу на повторную проверку в лабораторию?

У каждого производителя антивируса есть специальные адреса электронной почты (или формы на сайте), куда можно отправить образец.

Обратите внимание

, в каждом случае очень важно прочитать правила сервиса:

- в какой тип архива упаковать образец

- какой задать пароль (обычно virus или infected)

- какую дополнительную информацию сообщить в письме. Это как правило:

- Слова: False Positive Submission

- The password for the attachment is пароль, которым зашифрован архив

360 Internet Security (Total Security) (Qihoo-360)

Почта: [email protected] (заархивировать в ZIP. Название темы: "False Positive Submission")

Форма (рус.): Отправить файл на проверку - 360 Total Security

Форма (оф.сайт): 360杀毒_样本上报 (выбрать 误报文件)

Отправка через форму в архиве формата RAR, ZIP, 7Z без шифрования. Файл должен быть менее 20 Mb.

avast!

Форма тех.поддержки: Avast Свяжитесь с нами

В самом антивирусе: на вкладке карантин.

Email: [email protected]

Упакуйте файлы в архив ZIP с паролем infected. В теме письма указать "False Positive Submission"

IKARUS

В самой программе: на вкладке карантин.

Email: [email protected]

Упакуйте файлы в архив ZIP с паролем infected. В письме укажите "False-Positive detection" и пароль к архиву.

[email protected]

Kaspersky

в zip/rar архиве с паролем "virus" либо "infected"

Форма: Kasperky Virus Desk (выберите пункт "Чист" (Clean)).

Email: [email protected] в теме письма указать "Possible false positive"

При наличии лицензии - через запрос в тех. поддержку (из-под личного/корпоративного кабинета).

Palo Alto Networks

Создать тему на форуме по этому шаблону .

Sophos

Форма: Submit a Sample

Email: [email protected]

Spybot Search & Destroy

Форма: Forensics Lab - Spybot Anti-malware and Antivirus

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infected

SUPERAntiSpyware

Форум: False Positives

(или используйте специальную форму внутри самой программы)

The Hacker (TheHacker)

Email: [email protected]

(не проверен)

ThreatTrack

Форма:

Tencent

Есть только форум. Можно создать тему в этом разделе .

Для входа сперва нужно зарегистрироваться через сервис qq , выбрав Email Account.

В дальнейшем в качестве логина использовать адрес электронной почты.

Total Defense

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infected

Trapmine

Форма: TRAPMINE Inc. - Contact

Email: [email protected] (непроверен)

Trend Micro

Форма: Unblock Website - IP Address Re-Classification Support - Trend Micro USA

Внимание: по форме отправлять запакованным в RAR или ZIP с паролем. Пароль указывать в письме. Внутри архива файл должен иметь расширение EXE.

Форма: http://esupport.trendmicro.com/srf/srfemea.aspx?en-jm&locale=en-gb&ic=Virus False Alarm (только для пользователей Trend Micro))

Имя продукта выбираем "Housecall Hosted Edition

", остальные поля - произвольные данные.

Email: [email protected] (только для пользователей Trend Micro)

Файл отправлять в архиве ZIP либо RAR с паролем "virus". Размер файла не должен превышать 50 Mb.

TrojanHunter

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infected

Trojan Remover/Simply Super Software

Email: [email protected]

в zip архиве с паролем "infected" если на почту, то в теме письма указать "False Positive Submission".

В самом письме укажите: The password for the attachment is infectedhttps://detail.webrootanywhere.com/servicewelcome.asp?reason=talknotallowed

знаете адреса других антивирусов для оповещения

Вероятность ложного срабатывания антивируса растет вместе с количеством новых угроз и сигнатур в базах антивирусного ПО. Иногда ложная тревога приводит к более плачевным последствиям, чем заражение. Специалисты по сетевой безопасности пока не нашли способ полностью исключить возможность неадекватного поведения защитных программ.

Ошибка в обновлении антивирусных баз компании McAfee, которая в четверг к масштабному сбою десятков тысяч компьютеров по всему миру, -- это, пожалуй, самый яркий пример того, насколько негативными могут быть последствия ложного срабатывания антивирусной программы. Программа приняла ключевой в работе ОС Windows XP системный процесс svchost.exe за червя, в результате чего продолжительной цикличной перезагрузке подверглись десятки тысяч компьютеров в университетах, школах, полицейских участках и компаниях США, где было установлено защитное ПО от McAfee.

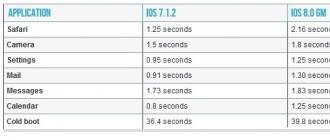

McAfee -- компания-рекордсмен по части ложных тревог: по результатам тестов независимой организации av-comparatives.org, проведенных в феврале, продукт McAfee AntiVirus Plus 2010 сработал ложно 61 раз. В итоге антивирус занял 12-е место рейтинга. У прочих именитых производителей защитного ПО также случались ложные тревоги, но гораздо реже: у Symantec Norton Anti-Virus 2010 11 срабатываний; у Kaspersky Anti-Virus 2010 -- пять; у Eset NOD32 Antivirus 4.0 -- два; у бесплатного Microsoft Security Essentials -- три.

Но опасность ложных срабатываний сильно зависит от конкретной ситуации. Чаще всего ложные тревоги не приносят особого вреда компьютеру: блокируется доступ к некоторым чистым файлам, несколько замедляется и затрудняется работа машины. Для одного пользователя это незначительные и легко решаемые проблемы. Но для крупных компаний ложная тревога, приводящая к массовым нарушениям в работе компьютеров, корпоративных сетей и сайтов, -- это немалые временные, денежные и репутационные потери.

В разное время ложные срабатывания происходили практически у всех ведущих производителей антивирусного ПО.

В августе прошлого года «Антивирус Касперского» запрещал своим пользователям работать с сайтом банка HSBC, сообщая им о том, что интернет-ресурс заражен троянцем HTLM-Agent-CE. На самом деле сайт никакой угрозы не представлял, но пользователи некоторое время не могли воспользоваться услугами интернет-банкинга. Ошибку обнаружили специалисты «Лаборатории Касперского» в тот же день, когда стало известно о ложном срабатывании, но ущерб репутации банка был уже нанесен.

Ранее, в ноябре 2008 года, популярный антивирус AVG по ошибке принял файлы Adobe Flash, а также критически важный для работы Windows системный файл user32.dll за вредоносное ПО. В октябре того же года этот же антивирус определил популярный файервол CheckPoint Zone Alarm как троянскую программу. В качестве компенсации за причиненные неудобства AVG пришлось раскошелиться: пострадавшие пользователи получили бесплатную лицензию AVG на следующий год.

В средине марта 2006 года после обновления антивирусных баз своих клиентов компания Symantec примерно на семь часов заблокировала весь входящий трафик от одного из крупнейших американских интернет-провайдеров AOL. Антивирусные программы от Symantec принимали диапазон адресов этого провайдера за источники атак и блокировали трафик от них.

За неделю до этого события McAfee некоторое время ложно реагировал на программы Macromedia Flash Player и Microsoft Excel.

И это только некоторые из ошибок антивирусов, которые приводят к неприятным последствиям для антивирусных компаний и их клиентов.

Доля ложных тревог в общем объеме компьютерных угроз невелика -- единицы процентов. Однако их количество растет вместе с количеством реальных угроз. Антивирусные компании пытаются избегать подобных инцидентов, но из-за особенностей борьбы с вредоносным ПО это получается не всегда.

«Как правило, обновления любого антивирусного продукта проходят по несколько раз в день, -- объяснил сайт представитель одной из антивирусных компаний, пожелавший не называть своего имени. -- Связано это с добавлениями в базы новых записей на основе обнаружения новых вредоносных программ (или новых модификаций уже известных вирусов). Бывает, что обновления случаются несколько раз в час. Иногда происходят сбои. В частности, когда чистый файл по ошибке принимают за инфицированный. Но чаще -- когда запись для детектирования инфекции делается таким образом, что ловит еще и чистый файл. Любое обновление тестируется перед выходом соответствующей группой, досконально проверяется его работа. Но иногда происходят сбои».

«В ситуации с McAfee ложное срабатывание на системный компонент Svchost.exe вызвано тем, что многие вредоносные программы используют его для сокрытия своей активности в адресном пространстве этого системного процесса, -- рассказал сайт руководитель Центра вирусных исследований и аналитики компании ESET Александр Матросов. -- И червь Wecorl, который увидели решения McAfee после рокового обновления, не является исключением».

По мнению эксперта, в большинстве случаев ложные тревоги связаны с недоработками в технологиях тестирования сигнатурных баз перед их выпуском, а также с ошибками в эвристических алгоритмах обнаружения. Из-за этих недостатков исключить возможность появления таких угроз практически невозможно.

«Стопроцентного способа избавиться от ложных срабатываний не существует, так как сами методики тестирования программ основаны на эмпирических оценках и носят вероятностный характер, -- рассказал Александр Матросов. -- Антивирусная программа обнаруживает вредоносный файл, основываясь на некоторых фрагментах злонамеренного ПО. Например, сигнатура может включать какие-то уникальные характеристики вредоносного файла, при этом эвристические алгоритмы включают в себя свойства для целых семейств злонамеренных программ. Поэтому нет 100-процентной гарантии того, что именно эти характеристики не встретятся в легальном исполняемом файле».